Пример настройки подключения IPsec (PSK)

Пример настройки IPsec NGate с авторизацией с использованием PSK.

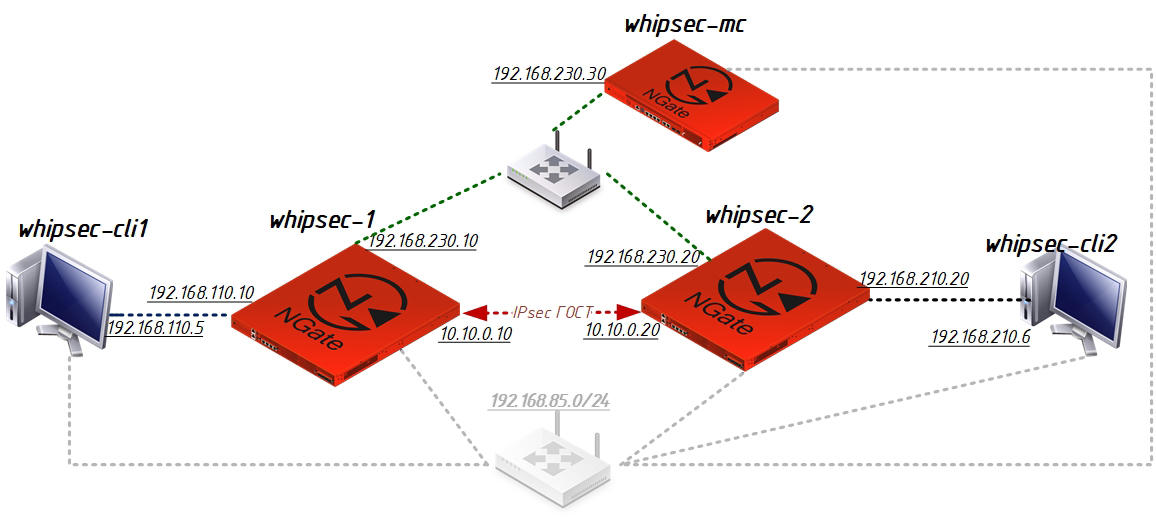

В примере настройки IPsec NGate используется стенд, схема которого представлена на рисунке Схема стенда для настройки IPsec. На схеме продемонстрировано создание связи между двумя платформами NGate whipsec-1 и whipsec-2, создающие защищённый канал между разными подсетями (192.168.110.хх и 192.168.210.хх) и управляемые с одной СУ (whipsec-mc). К платформам NGate подключены клиентские машины соответственно whipsec-cli1 и whipsec-cli2 (на основе debian).

Коммутатор и DNS-сервер, которые используются в стенде для данного примера, являются опциональными и не влияют на работу IPsec.

В данном примере будет разобран процесс настройки IPsec: описаны основные этапы настройки шлюзов для работы по PSK и последующая публикация конфигураций на каждом шлюзе NGate. Для настройки используется единая СУ (whipsec-mc), поэтому PSK будут автоматически прописаны при публикации конфигураций, дополнительных действий по экспорту и импорту PSK не потребуется.

В результате между настроенными IPsec-шлюзами создаётся защищённый канал IPsec. Для проверки работоспособности канала выполняется пинг IP-адреса одной клиентской машины с другой и соответственно наоборот (необходимо дополнительно прописать статические маршруты).

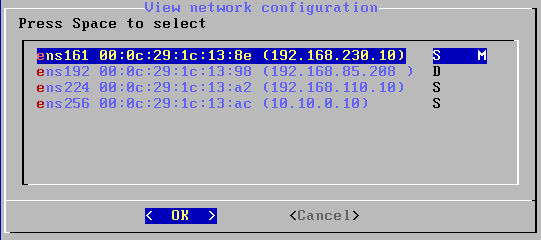

- Выполните действия в консоли по настройке машин NGate: whipsec-1, whipsec-2 и whipsec-mc. В качестве машин могут использоваться АП или виртуальные машины. Подробно процесс настройки представлен в соответствующем разделе.

-

В утилите ng-netcfg настройте параметры сетевых

интерфейсов.

- Создайте защищённые связи инфраструктуры взаимодействия между машинами NGate и СУ с АРМ Администратора.

-

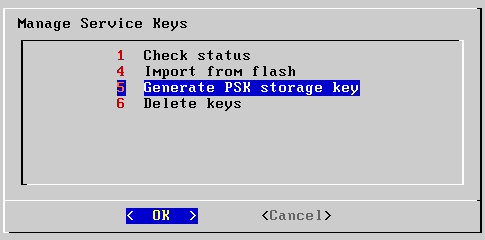

Создайте в консольной утилите в ng-certcfg ключи хранения

PSK: (нужна гамма).

-

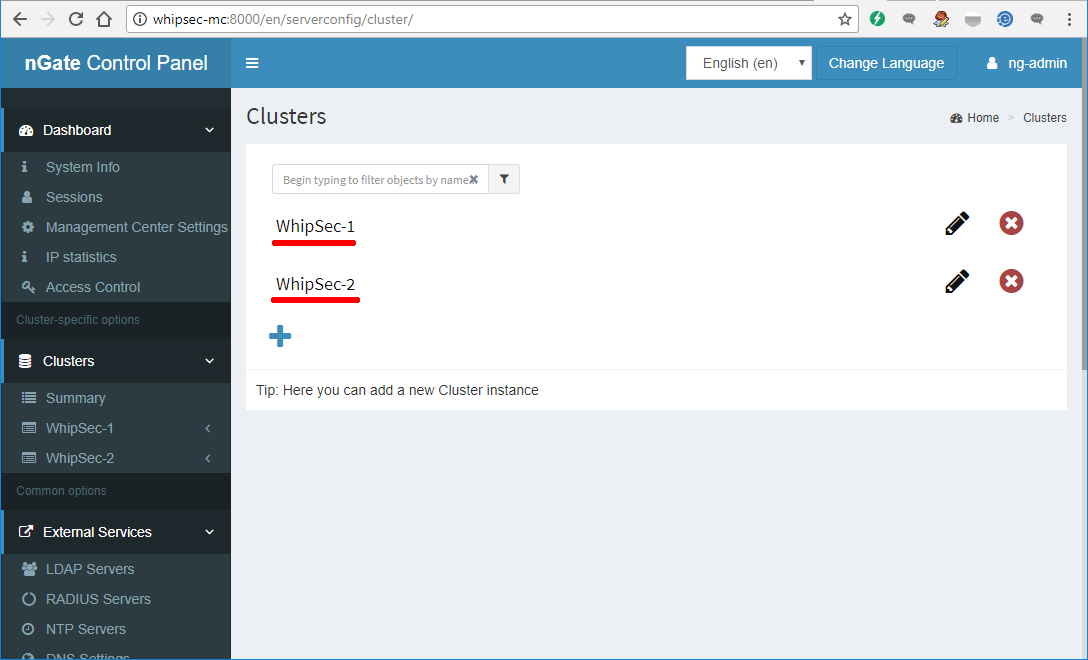

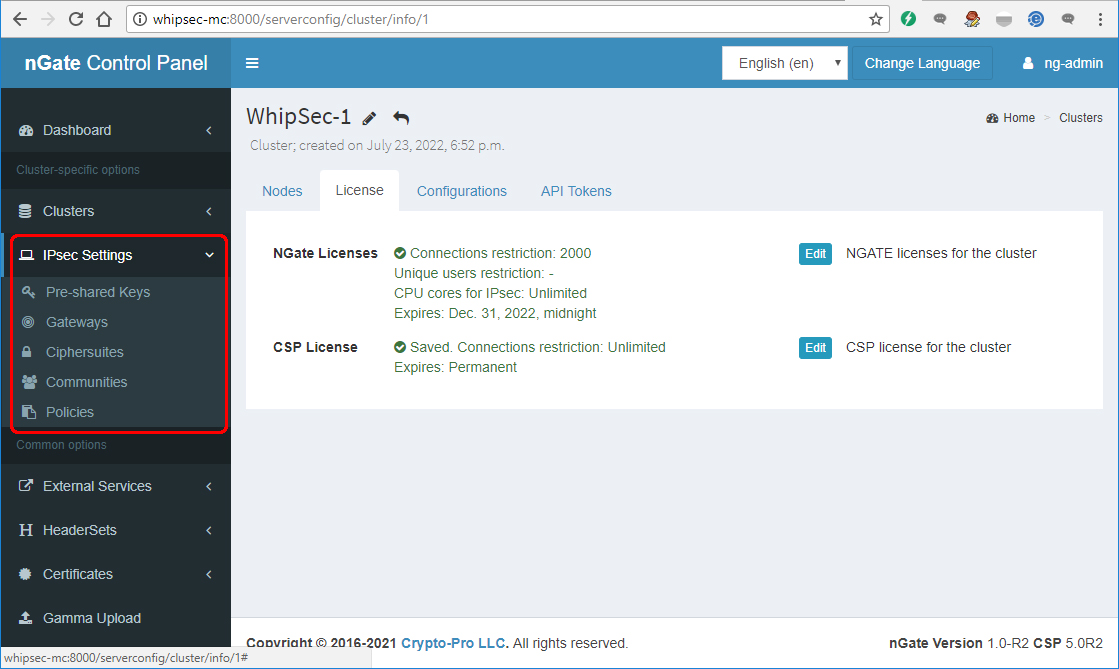

Подключитесь к СУ через АРМ Администратора, создайте два кластера (в нашем примере это: WhipSec-1 и

WhipSec-2).

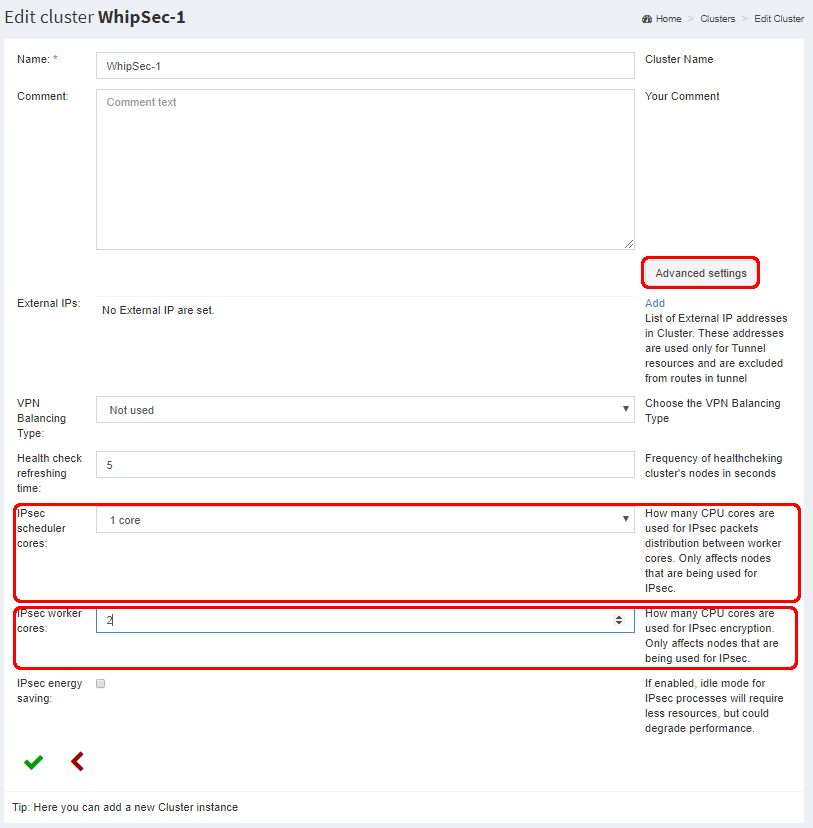

Важное замечание: Для оптимальной производительности IPsec необходимо в Продвинутых настройках (Advanced setting) в кластере настроить выделяемые ядра процессора для IPsec. Для ВМ IPsec scheduler cores — 1 IPsec worker cores — на два меньше, чем в системе. Параметры ядер для АП NGate приведены в таблице:Табл. 1. Ядра процессора для работы IPsec АП NGate IPsec scheduler cores IPsec worker cores NG-320, NG-1000 1 2 NG-600, NG-1500 1 6 NG-2000, NG-3000 2 не более 9

-

Введите в настройках кластеров действующую лицензию NGate c доступом

к IPsec. После ввода лицензии настройки IPsec отобразятся в

веб-интерфейсе.

Важное замечание:Без ввода лицензии меню настройки IPsec в веб-интерфейсе СУ не будет отображаться! Для получения лицензии с целью тестирования обратитесь в компанию ООО «КРИПТО-ПРО»: ngate@cryptopro.ru.

- В каждом кластере создайте конфигурацию. Настройки конфигурации оставьте по умолчанию.

-

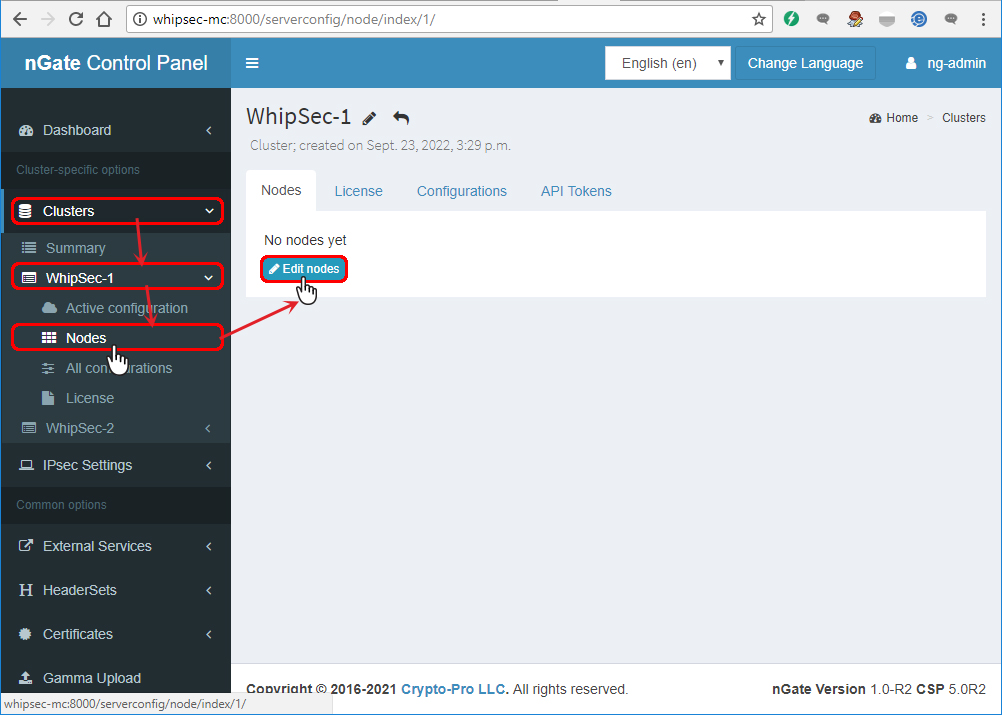

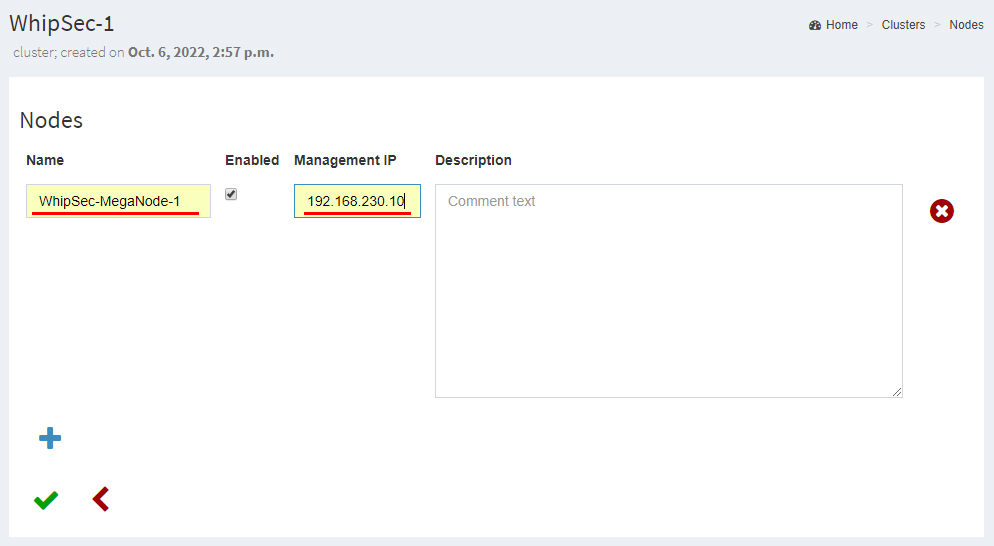

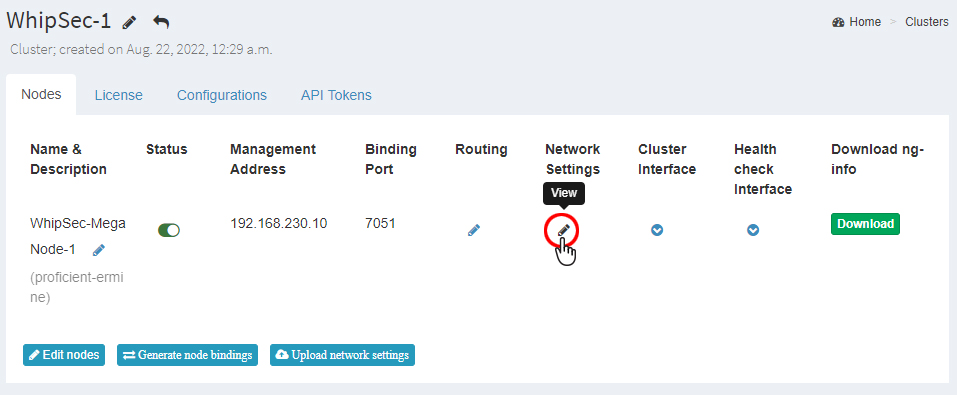

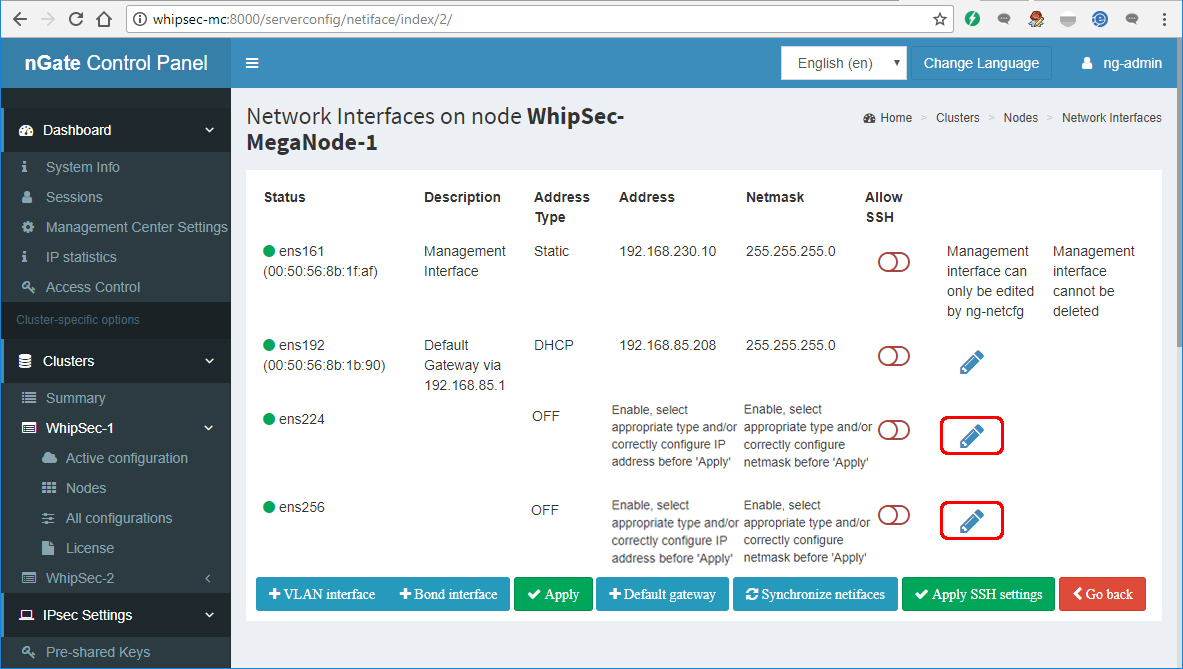

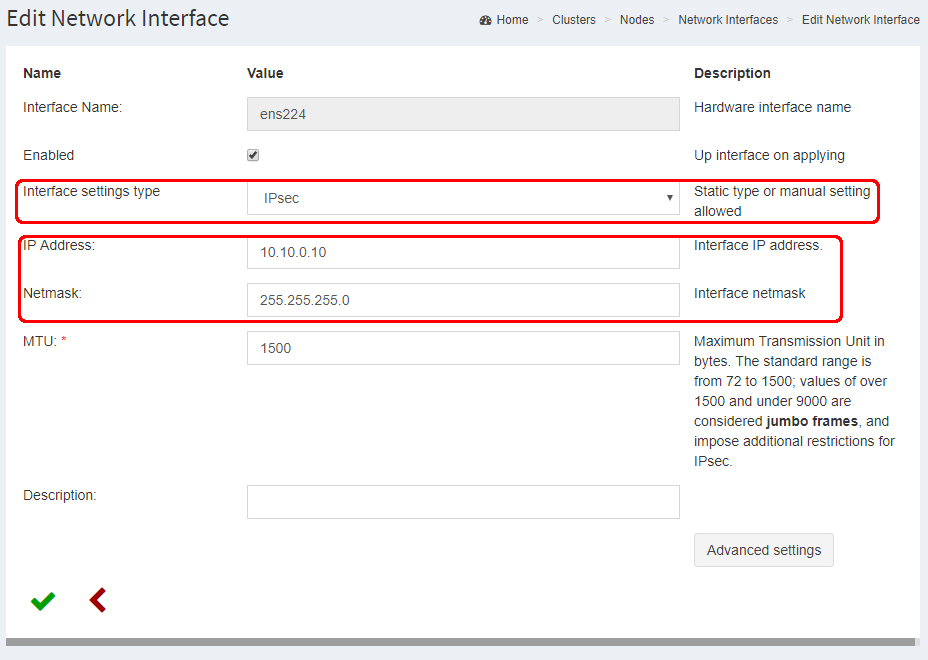

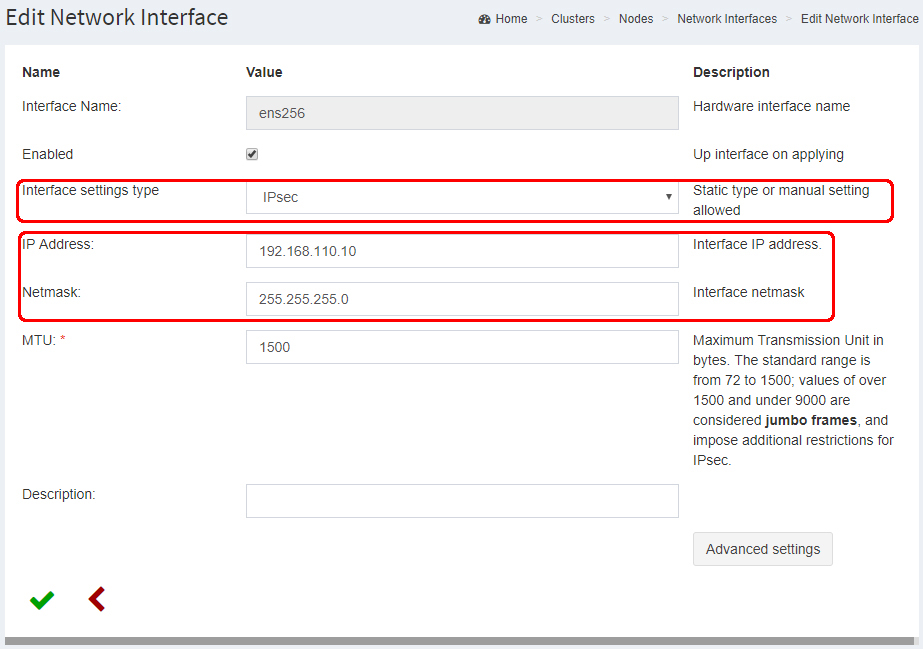

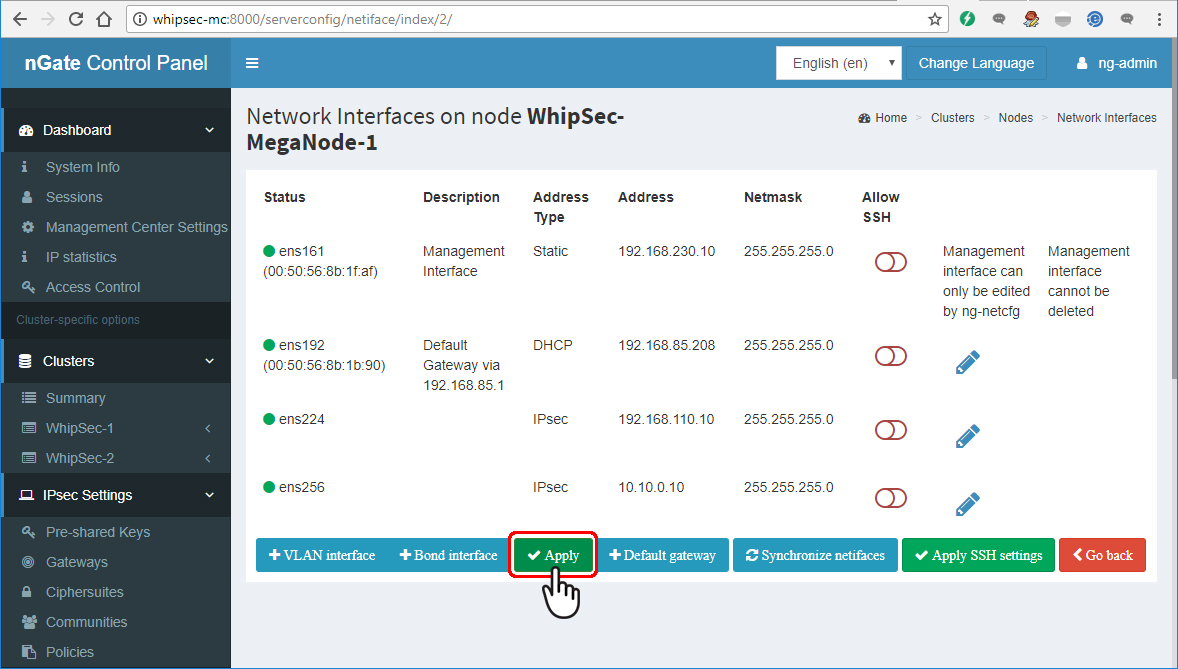

Создайте в каждом кластере Узел

NGate. Настройте сетевые параметры узлов для работы с IPsec.

-

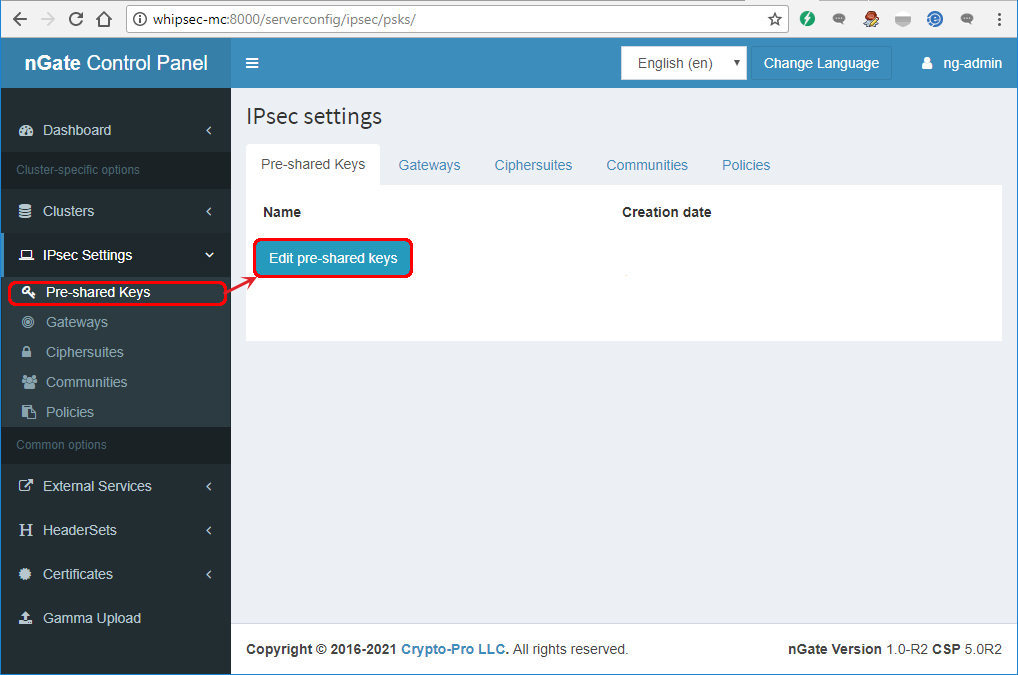

Перейдите в меню настроек PSK в IPsec: , затем нажмите кнопку Edit pre-shared keys.

-

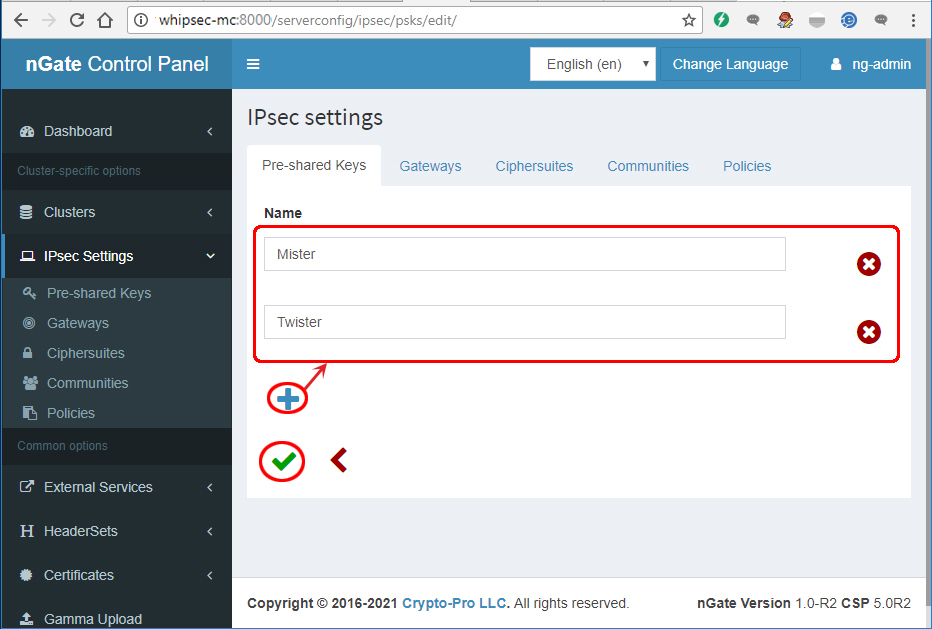

Создайте два ключа PSK. Введите наименование в поле

Name, чтобы добавить дополнительный PSK нажмите

. Для сохранения изменений нажмите

. Для сохранения изменений нажмите  Save.

Save.

Прим.: Должны быть предварительно созданы ключи хранения PSK (PSK storage key). -

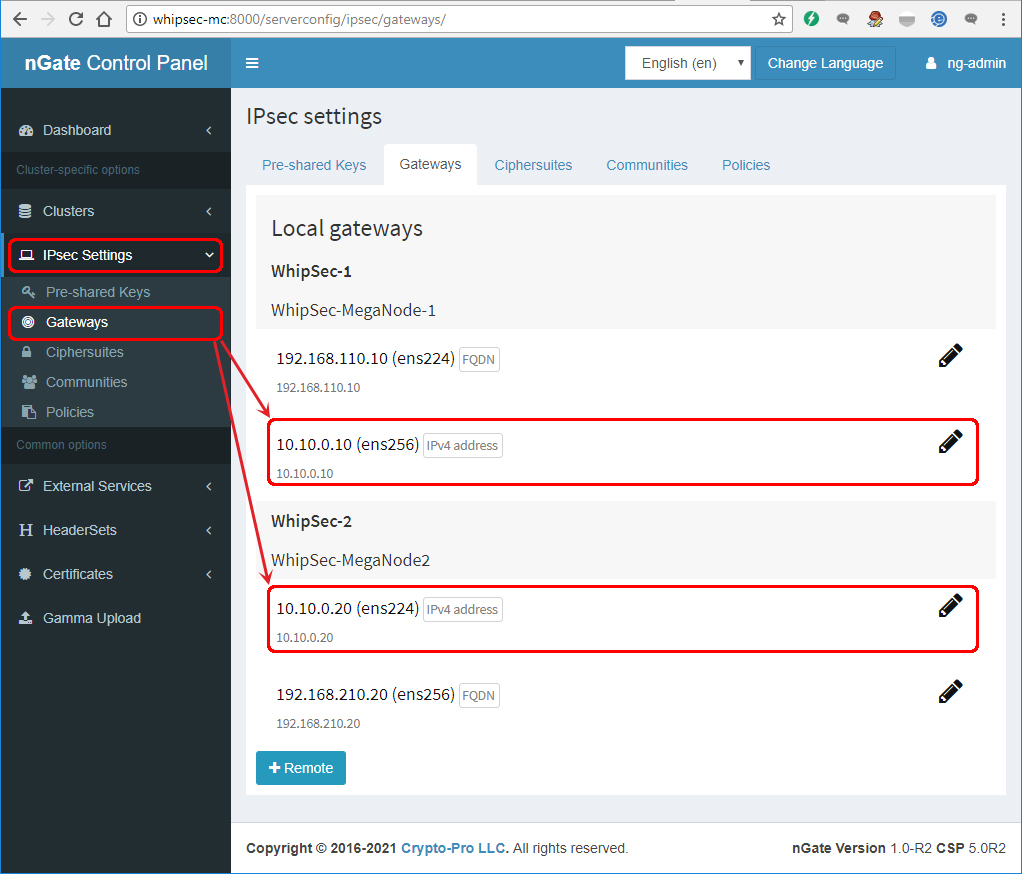

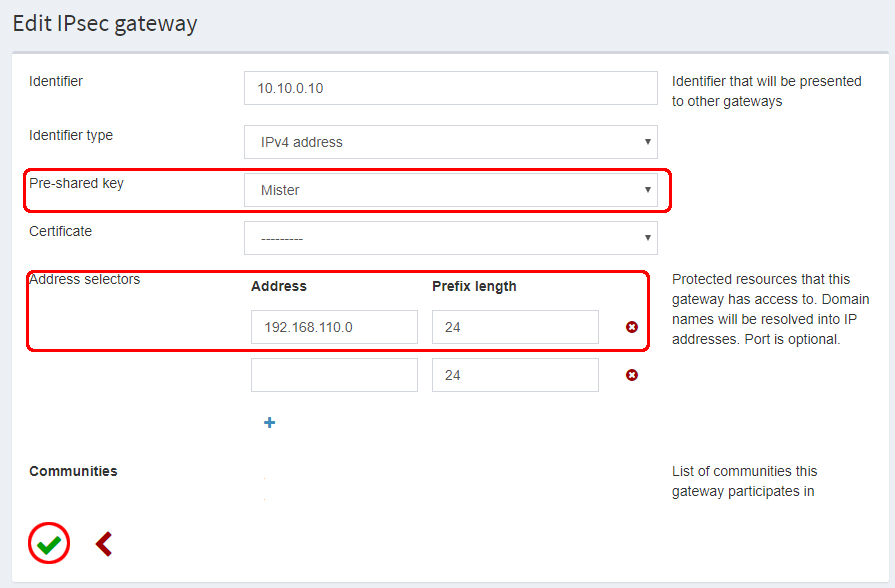

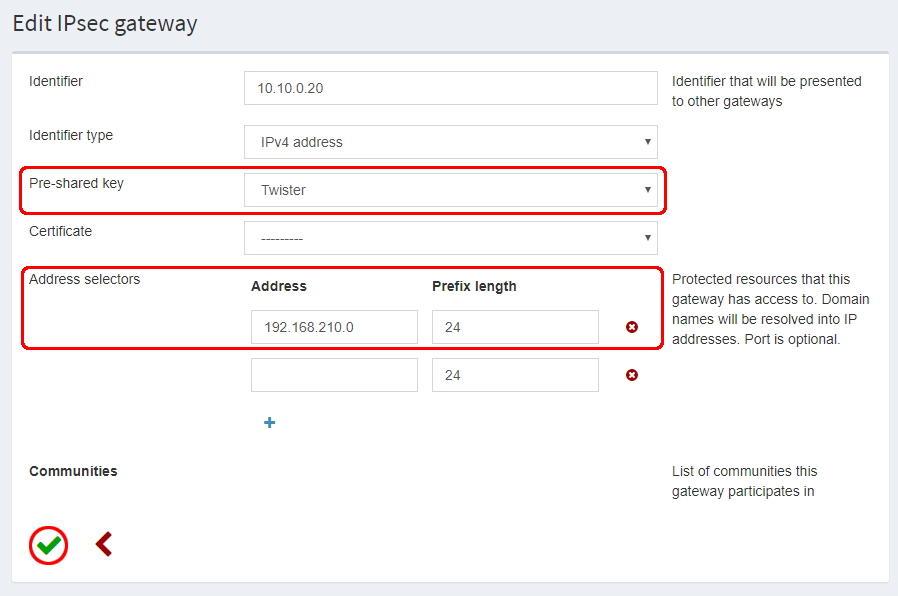

Перейдите в меню настройки IPsec-шлюзов: . Выберите редактировать

Edit, чтобы изменить параметры IPsec-шлюзов. Отредактировать

нужно IPsec-шлюзы, которые будут обеспечивать канал IPsec, в данном примере это

10.10.0.10 и 10.10.0.20.

Edit, чтобы изменить параметры IPsec-шлюзов. Отредактировать

нужно IPsec-шлюзы, которые будут обеспечивать канал IPsec, в данном примере это

10.10.0.10 и 10.10.0.20.

-

Укажите для всех IPsec-шлюзов соответствующие параметры. Для сохранения нажмите

.

.

-

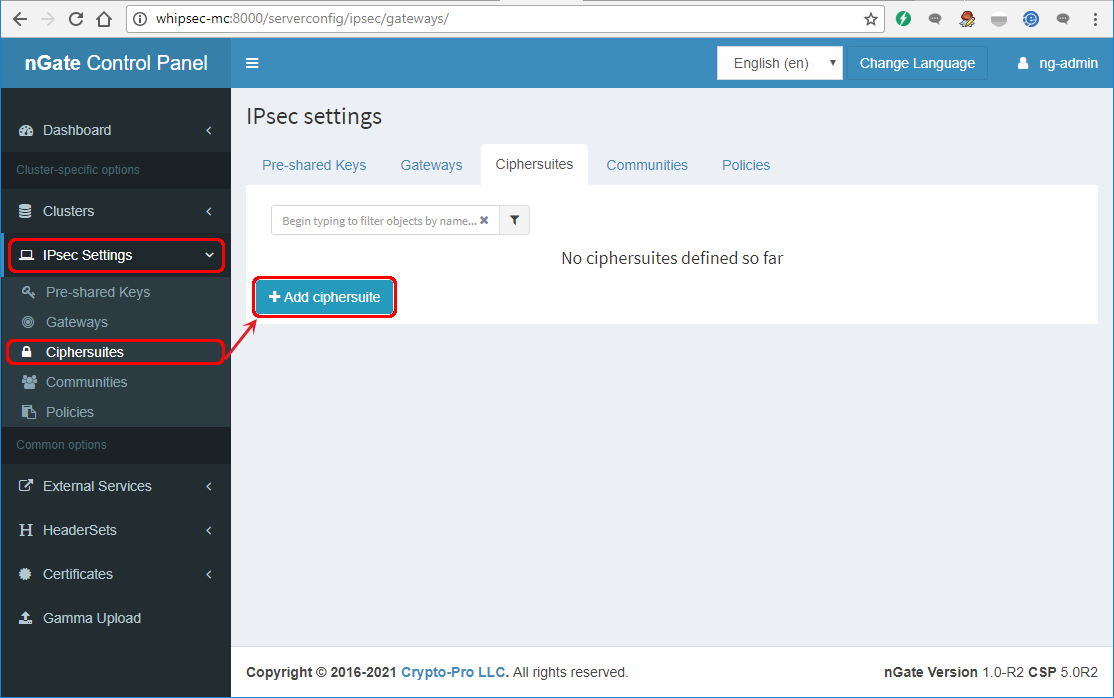

Перейдите в меню настроек Ciphersuites (набор шифров): . Добавьте новый элемент

Add

ciphersuite.

Add

ciphersuite.

-

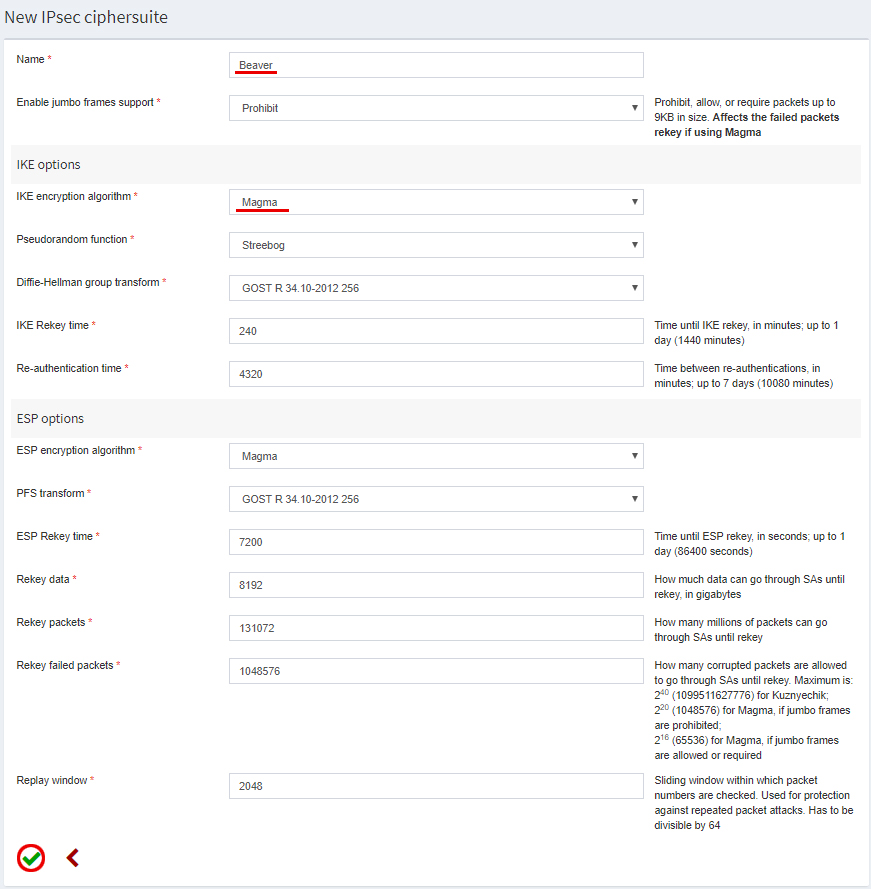

Задайте наименование элемента Ciphersuite, алгоритм

шифрования IKE — Magma. Остальные параметры для данного

примера оставьте без изменений. Для сохранения нажмите

.

.

-

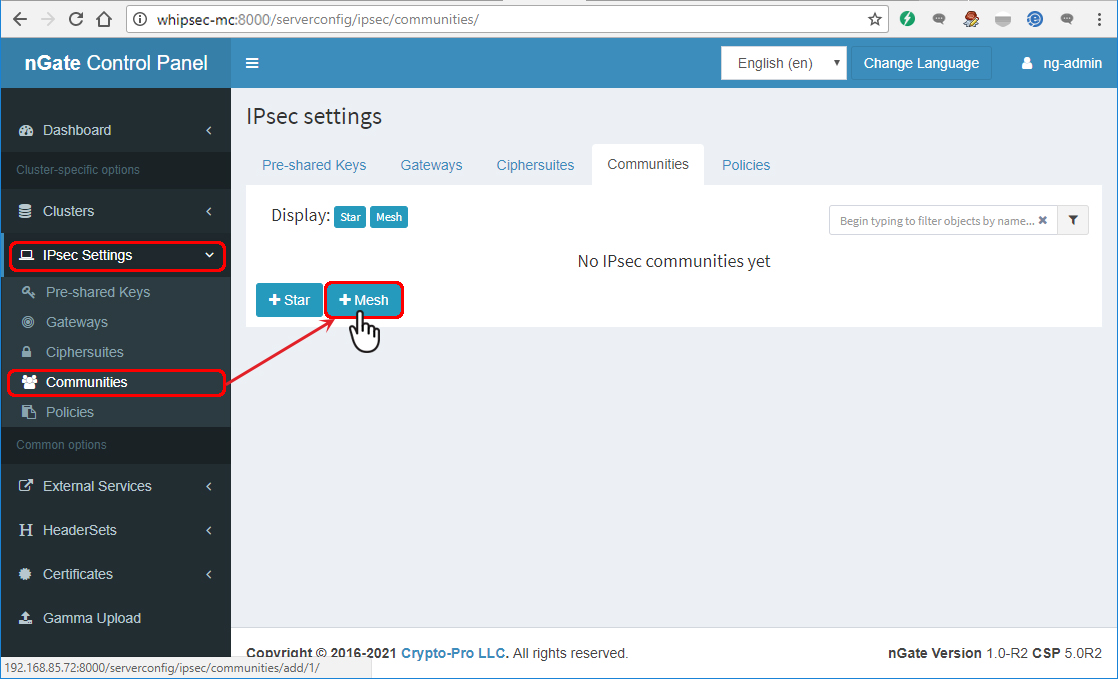

Перейдите в меню настроек Communities: . Добавьте новое сообщество, для данного примера топология

Mesh.

Mesh.

-

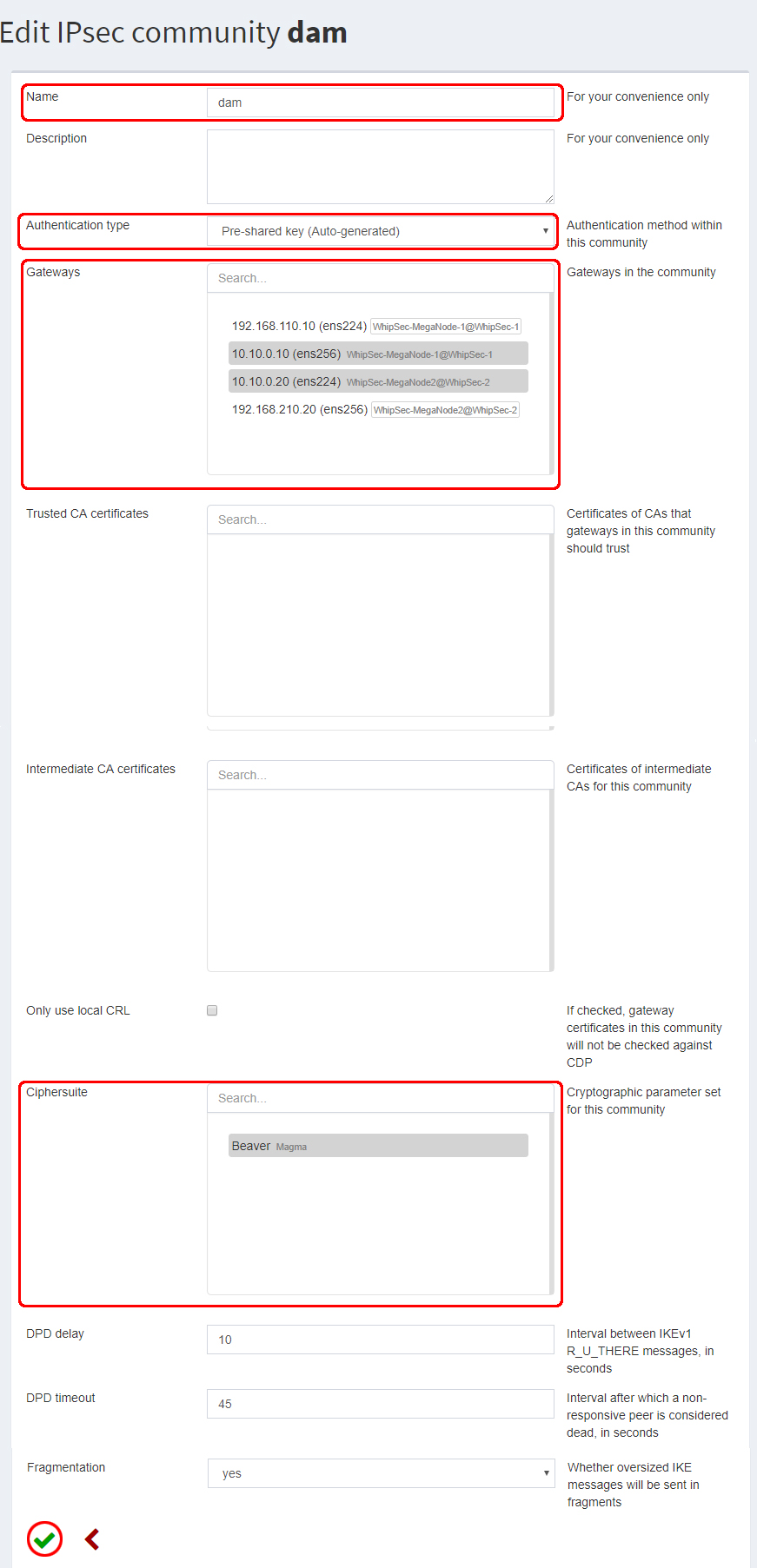

Введите параметры для сообщества. Для сохранения нажмите

Save.

Save.

- наименование (Name);

- тип аутентификации (Authentication type) — выберите Pre-shared key;

- выберите IPsec-шлюзы — участники сообщества, между которыми будет создан IPsec канал (п. 12);

- выберите набор шифров (Ciphersuite) — был задан в п.14.

- остальные параметры для данного примера можно оставить по умолчанию.

-

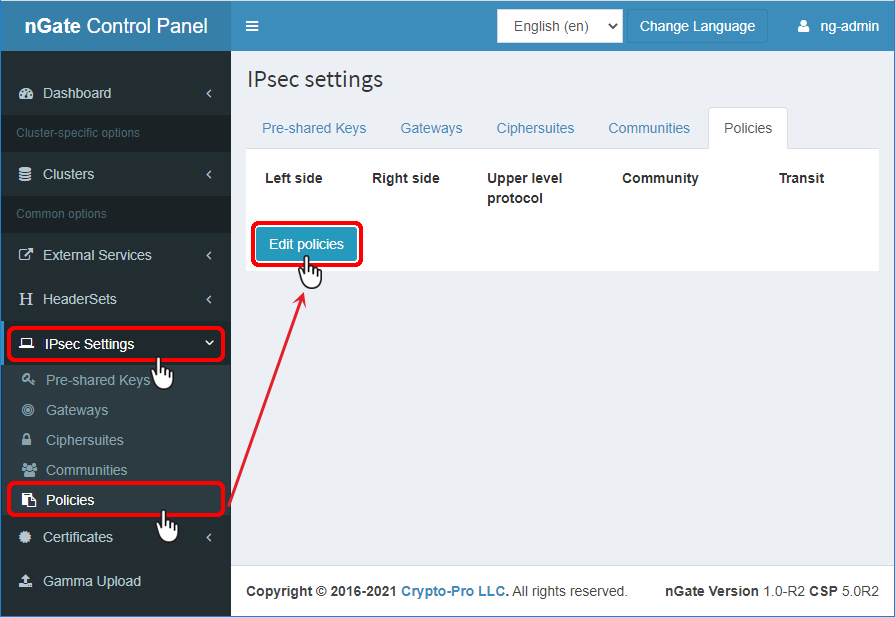

Перейдите в меню настроек политик Policies: .

-

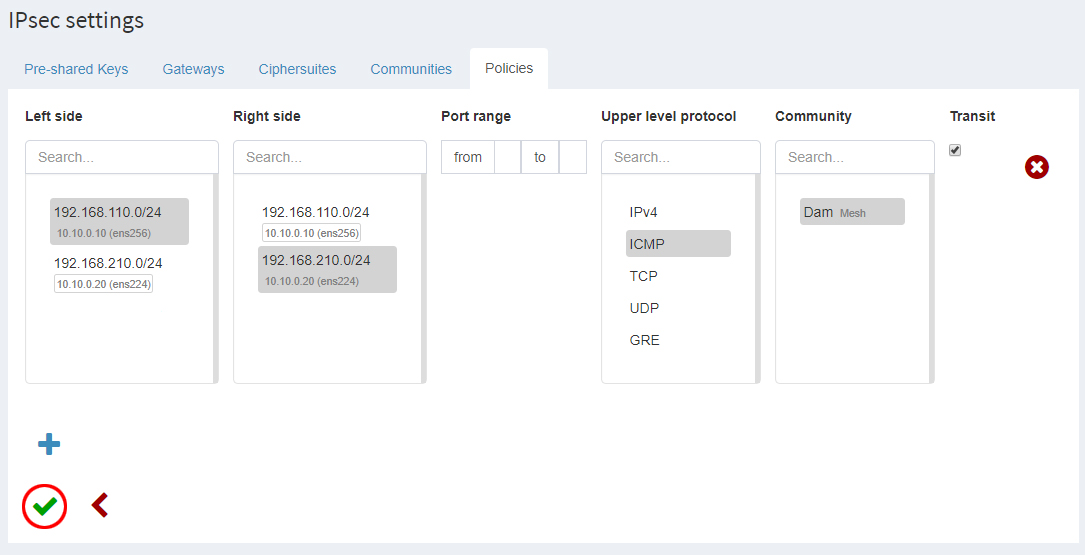

Укажите: Left side подсеть «слева», Right

side подсеть «справа»; предпочитаемый протокол верхнего уровня

Upper level protocol (для тестового пинга выберите

ICMP); сообщество Community —

типа Mesh, созданное ранее. Поля Port

range и Transit оставьте по умолчанию.

-

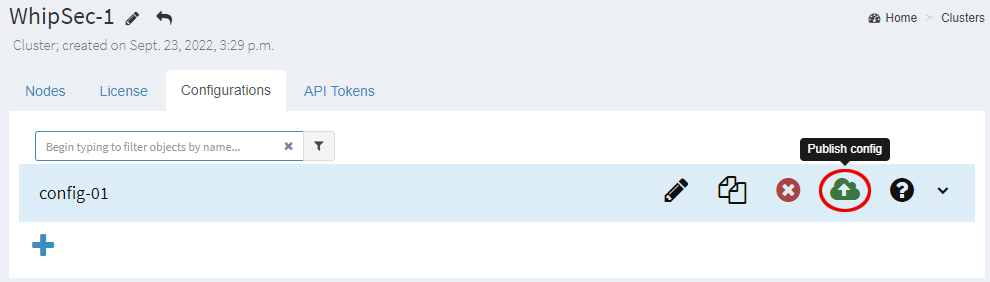

Создайте конфигурации (задайте имя, остальные параметры можно оставить по

умолчанию). Опубликуйте последовательно конфигурации обоих кластеров (в примере

это WhipSec-1 и WhipSec-2).

-

Перейдите на клиентские машины. Пропишите на клиентских машинах статические

маршруты, чтобы пакеты ходили по настроенному каналу IPsec и была возможность

пинговать одну машину с другой.

В данном примере для whipsec-cli1: ip route add 192.168.210.0/24 via 192.168.110.10;Для whipsec-cli2: ip route add 192.168.110.0/24 via 192.168.210.20.

Clusters

Clusters <имя кластера>

<имя кластера> Nodes

Nodes

Apply

Apply

IPsec Settings

IPsec Settings Pre-shared Keys

Pre-shared Keys Gateways

Gateways

Ciphersuites

Ciphersuites Communities

Communities Policies

Policies