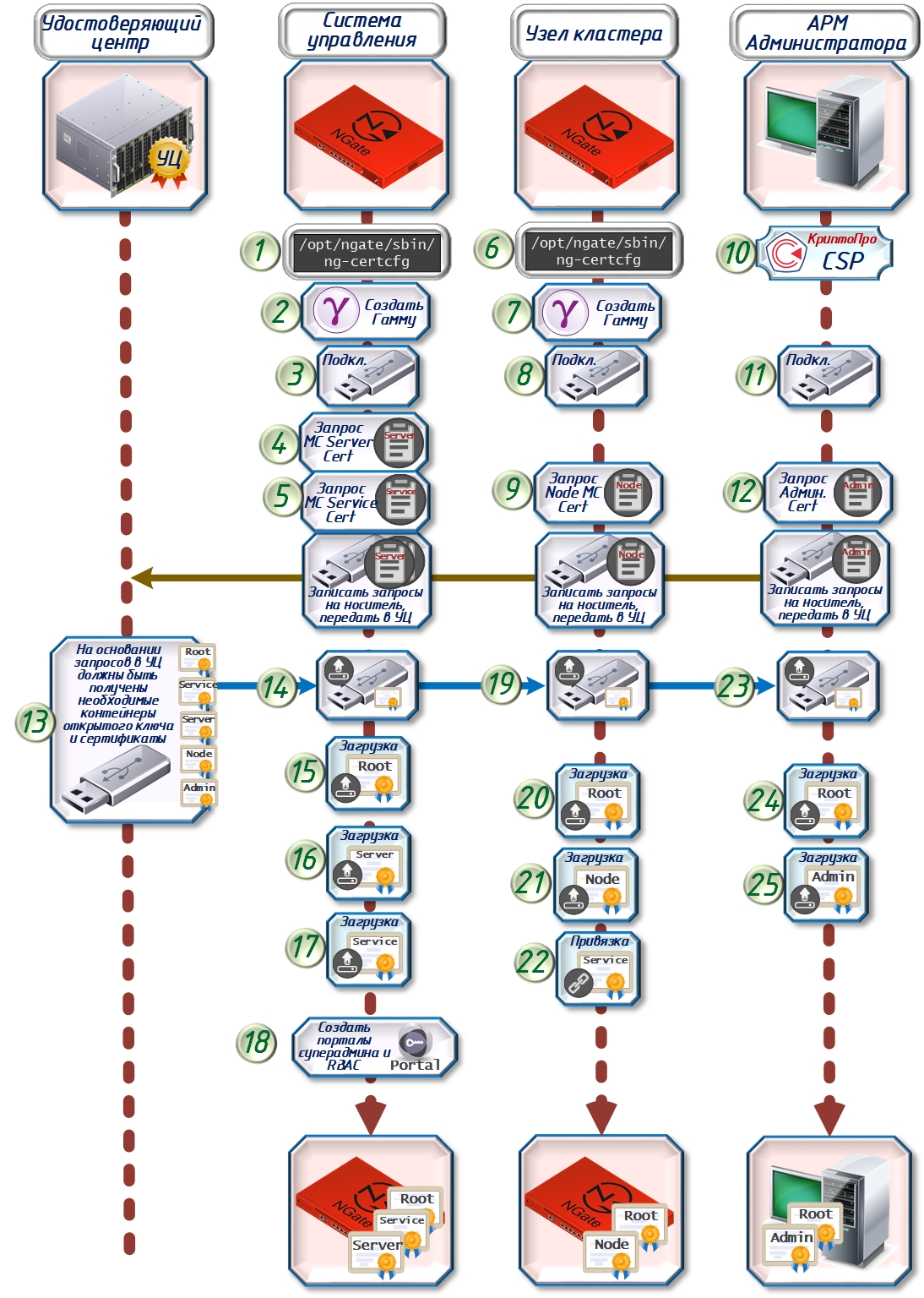

Развёртывание инфраструктуры PKI с использованием внешнего УЦ

Инструкция по созданию инфраструктуры открытых ключей с использованием Внешнего УЦ

В данном разделе представлена инструкция по созданию инфраструктуры открытых ключей с использованием Внешнего доверенного удостоверяющего центра. В качестве Системы управления выступает машина с установленным дистрибутивом management, в качестве Узла NGate (англ. Node) – с установленным дистрибутивом gate. Процесс установки сертификатов в АРМ Администратора зависит от ОС, используемой на АРМ Администратора.

Для переноса сертификатов и запросов между аппаратными платформами при создании инфраструктуры PKI нужно использовать внешний носитель информации. Экспорт Сертификата администратора возможен только на внешний носитель информации.

В данном примере показана работа с одним Узел NGate, при большем числе Узлов NGate в кластере процедура установки и привязки сертификатов будет аналогичной и должна быть произведена для каждого из Узлов NGate.

-

Подключитесь консольно к СУ. Запустите программу

ng-certcfg, предназначенную для создания инфраструктуры

ключей системы NGate.

-

Создайте или загрузите внешнюю гамму в Системе управления. Внешняя гамма

потребуется для создания запросов на сертификат:

Проверка наличия внешней гаммы:

- Подключите и примонтируйте внешний носитель информации к Системе управления.

-

Создайте запрос на Сертификат серверный СУ (MC Server

Certificate):

Важное замечание: DNS name, которое вводится в окне запроса, должно совпадать с именем Системы управления!Запишите на внешний носитель файл запроса на Сертификат серверный СУ (MC Server Certificate), введя путь и имя файла в адресной строке окна работы с файлами, например: /mnt/mc_server.req

-

Создайте запрос на Сертификат сервисный СУ (MC Service

Certificate):

Запишите на внешний носитель файл запроса на Сертификат сервисный СУ (MC Service Certificate), введя путь и имя файла в адресной строке окна работы с файлами, например: /mnt/mc_service.req

- Подключитесь консольно к Узлу NGate. Запустите программу ng-certcfg.

- Создайте или загрузите внешнюю гамму на Узле NGate, части внешней гаммы будут использованы для создания запросов на сертификаты.

- Подключите к и примонтируйте Внешний носитель к Узлу NGate.

-

Создайте запрос на Сертификат Узла NGate (Node Management Server

Certificate):

Запишите на внешний носитель файл запроса на Сертификат Узла NGate (Node Management Server Certificate), для этого введите в адресной строке окна работы с файлами путь к точке монтажа внешнего носителя и имя файла, например: /mnt/mc_node_1.req.Прим.: Чтобы избежать путаницы, имя файла запроса на сертификат должно содержать однозначные сведения о принадлежности к конкретному Узлу NGate!

- Запустите КриптоПро CSP на АРМ Администратора.

- Подключите внешний носитель к АРМ Администратора.

- Создайте запрос на Сертификат администратора (Administrator certificate). Например, при помощи оснастки Сертификаты.

-

Передайте файлы запросов на сертификаты в Удостоверяющий центр, который

предполагается использовать для создания инфраструктуры открытых ключей.

Из УЦ должны быть получены:

- Корневой сертификат УЦ (Root CA Certificate).

- Промежуточный корневой сертификат УЦ (Intermediate CA Certificate). В случае получения ключей и сертификатов межкластерного взаимодействия на промежуточном УЦ (опционально).

- Сертификат серверный СУ (MC Server Certificate) – на основании запроса с СУ.

- Сертификат сервисный СУ (MC Service Certificate) – на основании запроса с СУ.

- Сертификаты Узлов NGate (Node Management Server Certificate) – на основании запроса от каждого Узла NGate.

- Сертификат Администратора (Administrator certificate) – на основании запроса с АРМ Администратора.

- Корневой сертификат УЦ (Root CA Certificate).

- Подключите и примонтируйте носитель информации с ключами и сертификатами к Системе управления.

-

Загрузите Корневой сертификат УЦ (Root CA Certificate) так же в

программе ng-certcfg:

- Введите в адресной строке открывшегося окна работы с файлами путь к файлу сертификата на носителе информации, например: /mnt/ca_root_certificate.cer.

Если при создания инфраструктуры используется промежуточный УЦ, то также загрузите Промежуточный корневой сертификат УЦ (Intermediate CA certificate):- .

- Введите путь к файлу сертификата, например: /mnt/ca_intermediate_certificate.cer.

-

Загрузите с внешнего носителя Сертификат серверный СУ (MC Server

Certificate):

.Введите путь к файлу сертификата, например: /mnt/ngate_server.cer.

-

Загрузите с внешнего носителя Сертификат сервисный СУ (MC Service

Certificate):

Введите путь к файлу сертификата, например: /mnt/ngate_service.cer.

-

В шлюзе NGate реализована

возможность работы администраторов с разными ролями, кроме суперадминистратора

(ng-admin) так же возможно организовать доступ для администраторов с

ролями (подробнее см. Настройка управления доступом на основе ролей (RBAC)).

: Активация портала суперадминистратора является обязательной для доступа в веб-интерфейс СУ. Портал администраторов с ролями (admin portal) нужно активировать, если планируется их использование.

-

Подключите внешний носитель с ключами и сертификатами к Узлу NGate.

Прим.: Операции, описанные ниже, по установке сертификатов на Узлы NGate выполните последовательно для каждого Узла, который предполагается задействовать в кластере.

-

Загрузите Корневой сертификат УЦ (Root CA certificate) и при

необходимости Промежуточного корневого сертификата УЦ (Intermediate CA

certificate):

Загрузка Корневого сертификата УЦ:

- .

- Введите в адресной строке открывшегося окна работы с файлами путь к файлу сертификата на внешнем носителе, например: /mnt/ca_root_certificate.cer.

Загрузка Промежуточного корневого сертификата УЦ (Intermediate CA certificate):- .

- Введите путь к файлу сертификата, например: /mnt/ca_intermediate_certificate.cer.

-

Выполните импорт Сертификата Узла NGate (Node Management Server

Certificate) с внешнего носителя:

.Введите путь к файлу сертификата, например: /mnt/mc_node_1.cer.Важное замечание: Каждый загружаемый Сертификат Узла NGate (Node Management Server Certificate) должен быть получен строго по запросу на сертификат с данного Узла!

-

Выполните привязку Сертификата сервисного УЦ (MC Service Certificate) с

внешнего носителя:

Введите путь к файлу сертификата, например: /mnt/mc_admin.cer.

- Подключите внешний носитель информации с сертификатами к компьютеру АРМ Администратора.

- Загрузите и установите программу СКЗИ «КриптоПро CSP», если ранее данная программа не установлена на АРМ Администратора.

- Установите Корневой сертификат СУ (при необходимости и промежуточный) сертификата на АРМ Администратора.

- Установите Сертификат Администратора из контейнера открытого ключа с внешнего носителя.

- Не забудьте создать сервисные ключи, если это не было сделано до настройки инфраструктуры PKI.