Настройка управления доступом на основе ролей (RBAC)

В данном разделе описана настройка доступа к администрированию NGate в веб-интерфейсе на основе различных ролей.

Администрирование в процессе эксплуатации шлюза NGate (не первичной настройки) может осуществляться Администраторами с различными ролями, так называемая политика управления доступом на основе ролей (англ. Role Based Access Control, RBAC). Каждая роль предполагает свои права доступа к строго определённым настройкам.

-

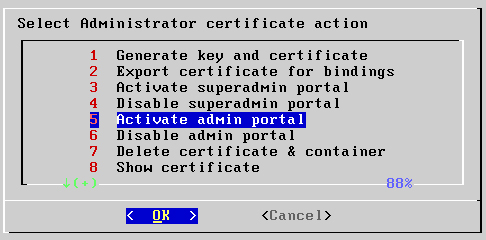

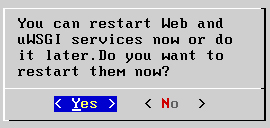

Для доступа к веб-интерфейсу управления Администраторов с ролями активируйте

портал для администраторов с ограниченными правами (admin

portal), если портал не был активирован ранее при настройке

инфраструктуры PKI внутреннего взаимодействия

NGate.

-

Настройка доступа на основе ролей осуществляется строго пользователем ng-admin (суперадминистратор).

-

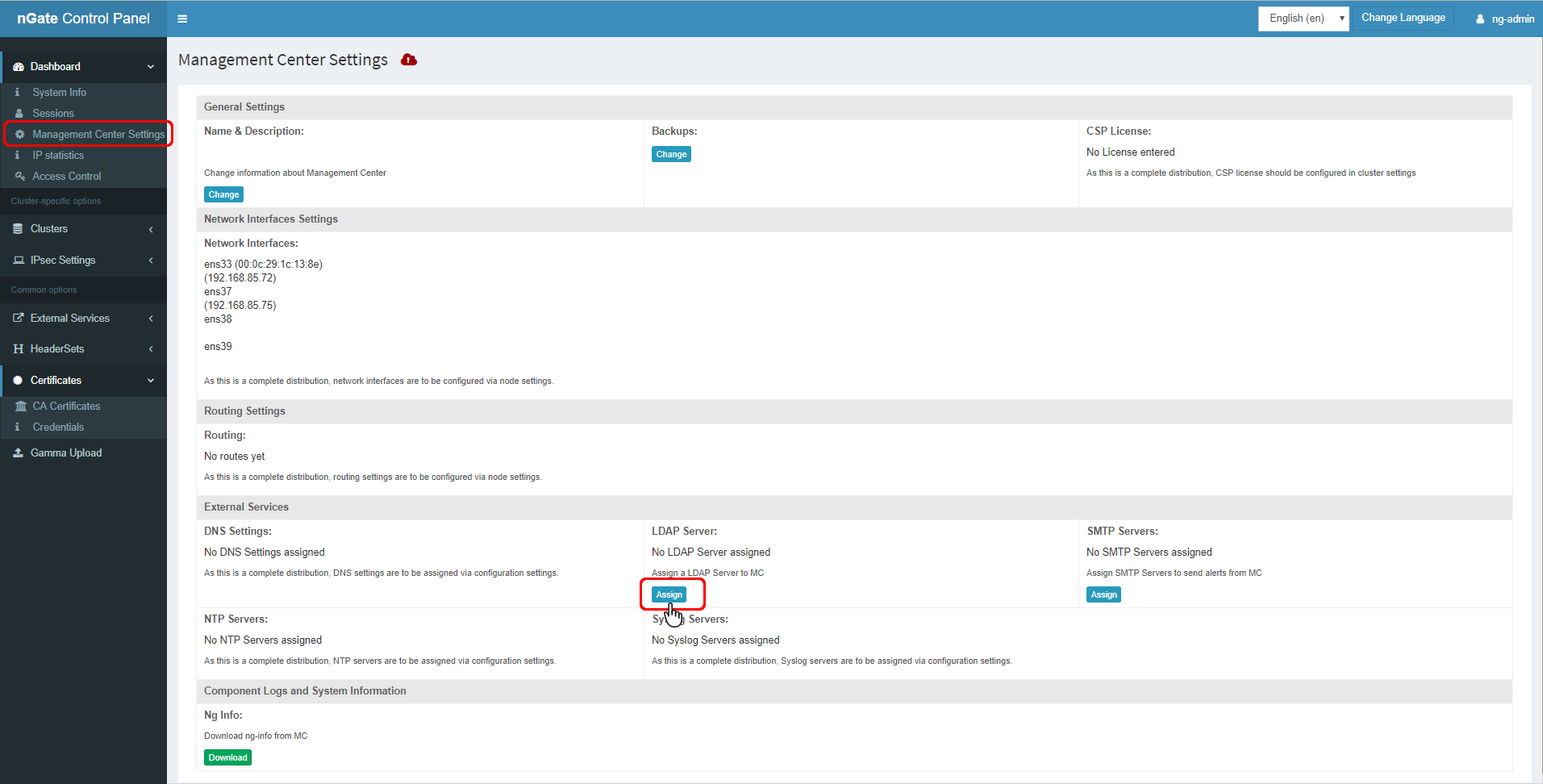

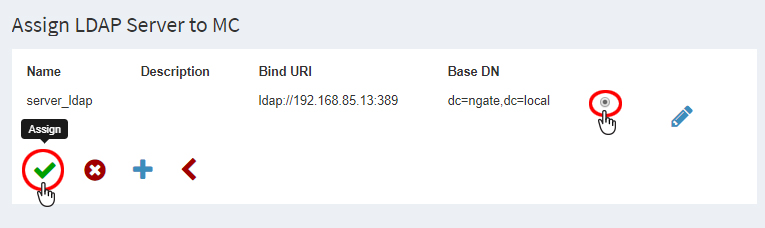

Выполните привязку LDAP-сервера к СУ:

-

Выберите необходимый LDAP-сервер и нажмите

Assign.

Assign.

-

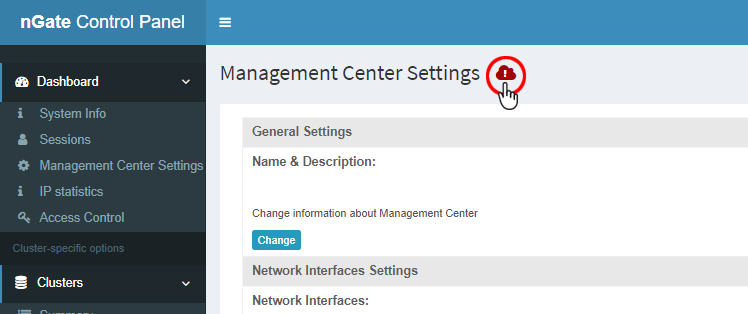

Загрузите изменения на СУ (не влияет на работу клиентского доступа LDAP):

Upload.

Upload.

-

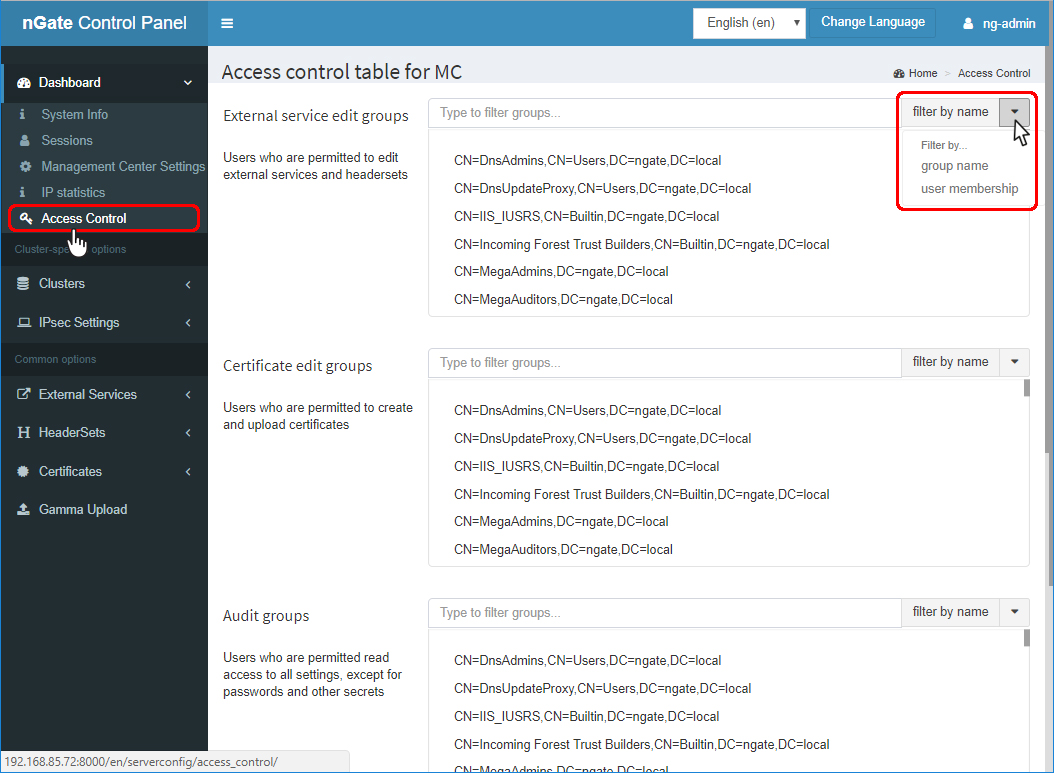

Перейдите в меню настройки доступа, где отображаются группы, привязанных к СУ

LDAP-серверов.

В каждом поле настройки доступен фильтр:

- Group name — имя группы;

- User membership — выбор группы по наличию пользователя.

-

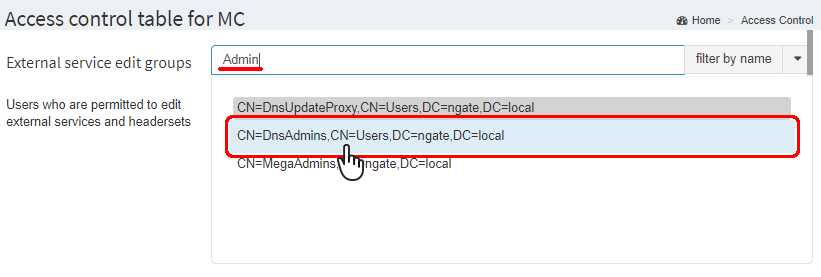

Выберите в поле каждой политики управления необходимые группы пользователей,

которым будет открыт доступ. Выбранные группы на сером фоне. При необходимости

используйте фильтры по имени группы или пользователю в группе.

Прим.: Доступ может быть только группе пользователей, для задания доступа конкретному пользователю необходимо создать отдельную группу в LDAP-сервере.Прим.: Для входа в веб-интерфейс Администратора пользователю нужно состоять хотя бы в одной группе с разрешённой политикой доступа.Наименование политики доступа Описание External service edit groups Группы редактирования внешних служб

Пользователи из этих групп имеют право редактировать внешние службы и наборы заголовков Certificate edit groups Группы редактирования сертификатов

Пользователи из этих групп имеют право загружать и редактировать сертификаты Audit groups Группы аудита

Пользователи из этих групп имеют право на просмотр всех настроек, кроме паролей и прочих секретов. Без возможности вносить изменения Nodes edit groups Группы редактирования узлов

Пользователи из этих групп имеют право редактировать узлы и сетевые настройки кластеров, к которым у них есть доступ Configuration edit groups Группы редактирования конфигурации

Пользователи из этих групп имеют право редактировать конфигурации кластеров, к которым у них есть доступ Configuration publish groups Группы публикации конфигураций

Пользователи из этих групп имеют право публиковать конфигурации кластеров, к которым у них есть доступ IPsec edit groups Группы редактирования IPsec

Пользователи, которым разрешено редактировать общие настройки IPsec, за исключением PSK IPsec PSK edit groups Группы редактирования PSK IPsec

Пользователи, которым разрешено создавать и удалять PSK IPsec -

Сохраните настройки:

Save. Или выполните сброс настроек:

Save. Или выполните сброс настроек:  Revert.

Revert.

-

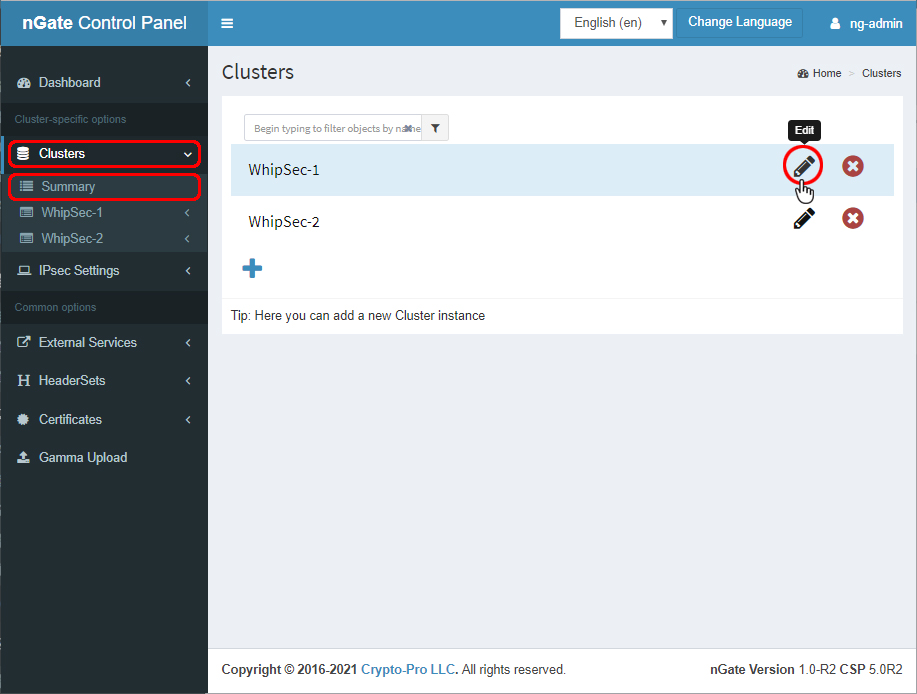

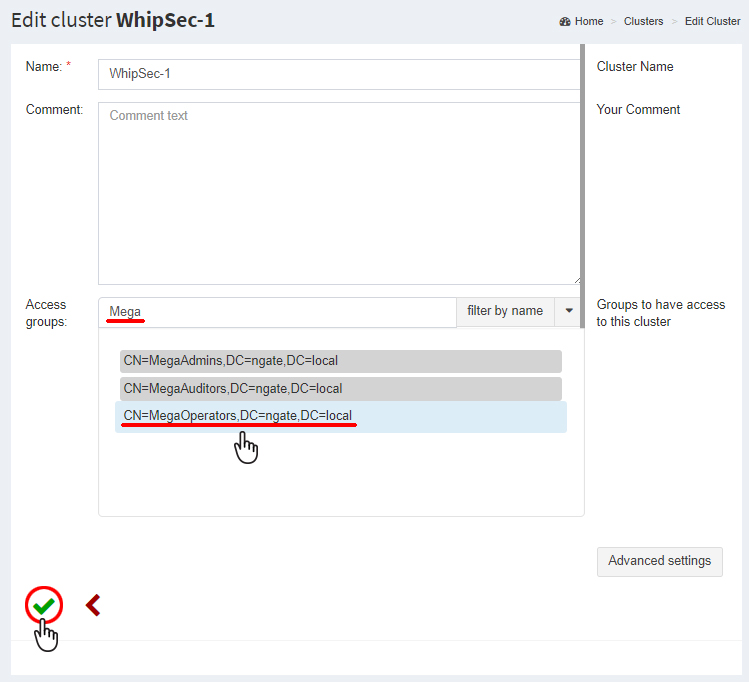

Настройте доступ к кластерам. По умолчанию доступ

открыт только для суперадминистратора ng-admin.

-

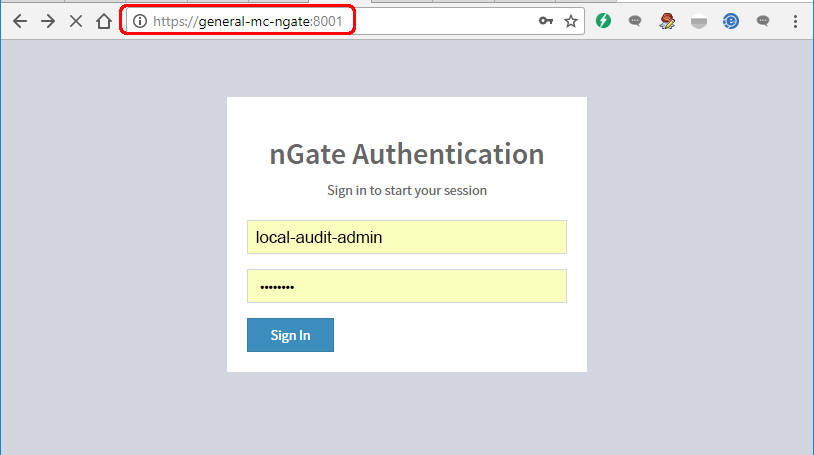

После завершения настройки доступа на основе ролей Администраторы с ролями из

LDAP могут входить в веб-интерфейс Администратора NGate по 8001 порту и

протоколу https.

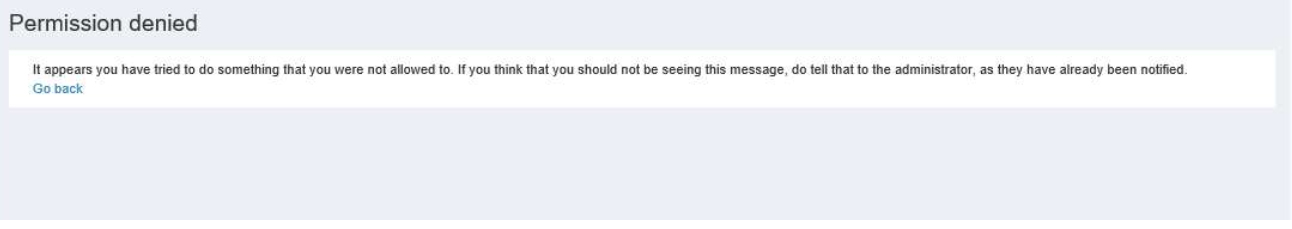

Прим.: Редактирование и просмотр Администраторам с ролями будут доступны только для разрешённых настроек. При отсутствии доступа к редактированию система выдаст сообщение: Permission denied / Доступ запрещен).

External Services

External Services LDAP Servers

LDAP Servers Dashboard

Dashboard Management Center Setting

Management Center Setting Clusters

Clusters Summary

Summary Edit

Edit