Развёртывание инфраструктуры PKI с использованием встроенного сервиса Системы управления

Инструкция по созданию инфраструктуры открытых ключей с использованием Встроенного сервиса СУ NGate

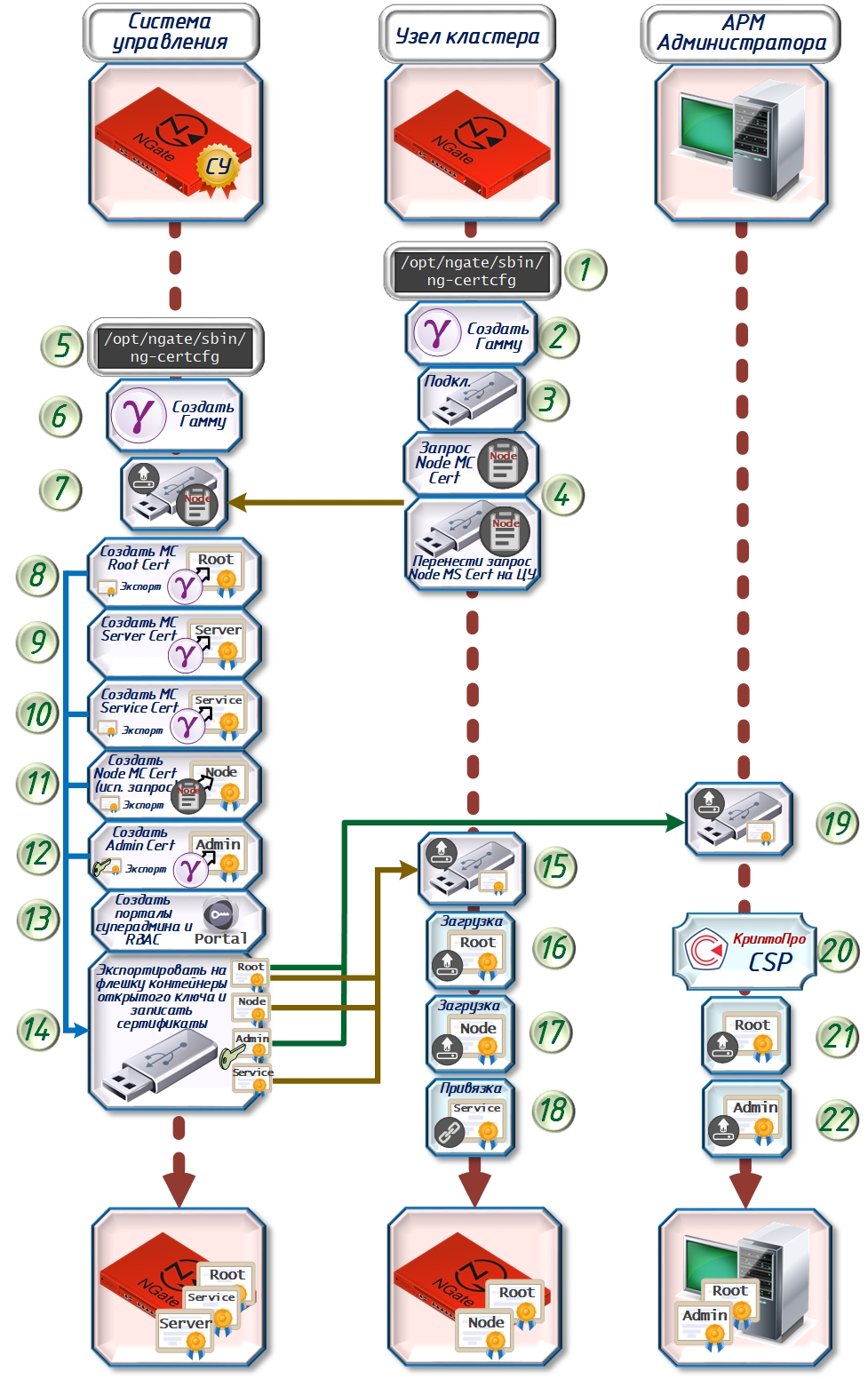

В данном разделе описана последовательность действий для создания инфраструктуры открытых ключей с использованием Встроенного сервиса СУ NGate. Схема настройки представлена на рисунке Схема создания инфраструктуры PKI с использованием встроенного сервиса СУ. В качестве Системы управления выступает машина с установленным дистрибутивом management, в качестве Узла NGate (англ. Node) – с установленным дистрибутивом gate. Процесс установки сертификатов в АРМ Администратора зависит от ОС, используемой на АРМ Администратора.

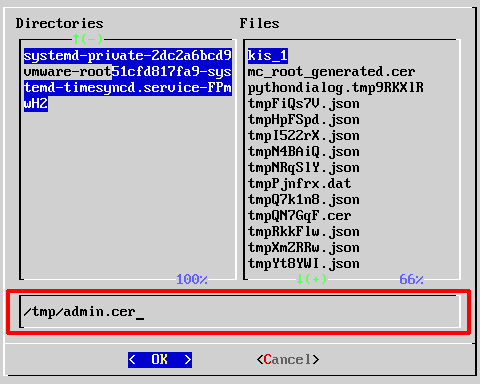

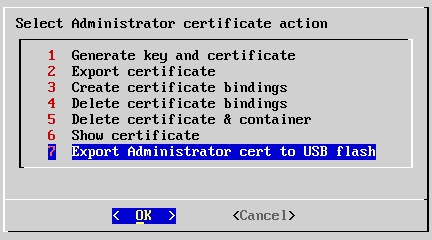

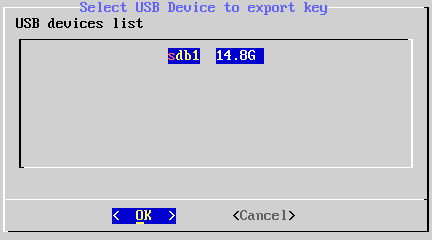

Для переноса сертификатов и файлов запросов на сертификат между аппаратными платформами при создании инфраструктуры PKI нужно использовать внешний носитель информации. Экспорт Сертификата администратора возможен только на внешний носитель информации.

-

Подключитесь консольно к Узлу NGate. Запустите программу

ng-certcfg, предназначенную для создания инфраструктуры

PKI NGate.

-

Создайте или загрузите

внешнюю гамму на Узел NGate. Длинна внешней гаммы

должна быть достаточной для генерации не менее 2-х закрытых ключей:

Проверка наличия и длины загруженной внешней гаммы:

-

Подключите внешний

носитель информации к Узлу NGate.

Примонтируйте внешний носитель информации с разрешением на запись для всех пользователей:

mount /dev/sdb1 /mnt -o umask=000где вместо /dev/sdb1 ‒ введите текущее имя внешнего носителя.

-

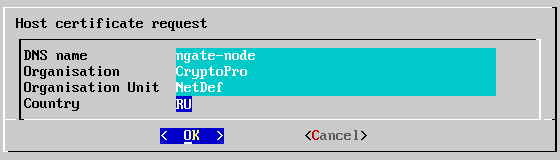

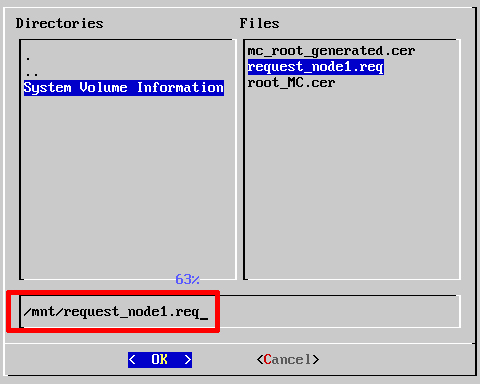

Создайте файл запроса, содержащий запрос к Внутреннему сервису СУ на получение

Сертификата Узла NGate (Node Management Server Certificate).

Важное замечание: Запросы на Сертификат Узла NGate (Node Management Server Certificate) должны быть сформированы для всех Узлов в кластере!

-

Подключитесь консольно к Системе управления. Запустите программу

ng-certcfg:

ng-certcfg -

Создайте или загрузите внешнюю гамму на СУ. Внешняя гамма необходима для создания

сертификатов Внутренним сервисом СУ.

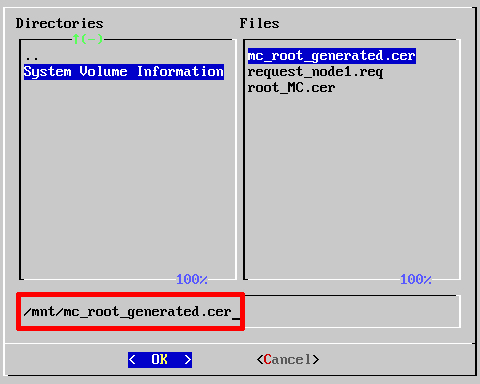

- Подключите и примонтируйте внешний носитель информации с файлом запроса на сертификат Узла NGate.

-

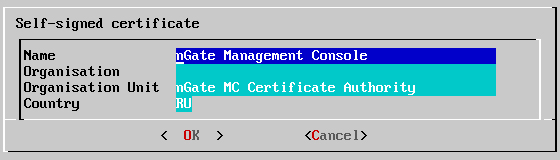

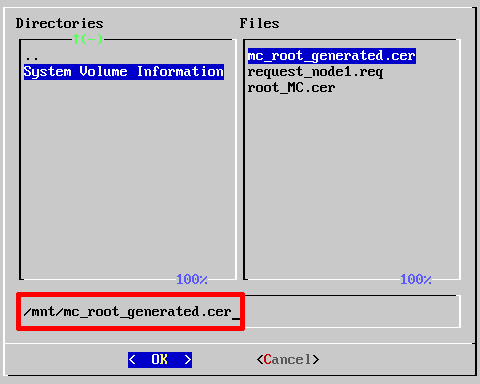

Создайте и запишите на внешний носитель информации Корневой сертификат СУ

(MC Root Certificate), будет использована часть внешней

гаммы:

-

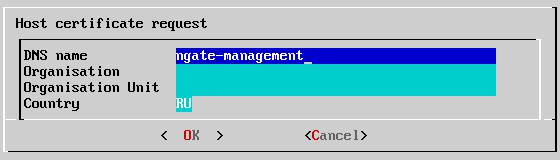

Создайте Сертификат серверный СУ (MC Server Certificate). Учтите,

что Корневой сертификат СУ (MC Root Certificate) уже должен быть

сформирован, также необходима внешняя гамма:

Важное замечание: DNS name должно совпадать с именем данной Системы управления!Сертификат и контейнер закрытого ключа автоматически устанавливаются в реестр доверенных сертификатов текущей СУ.

-

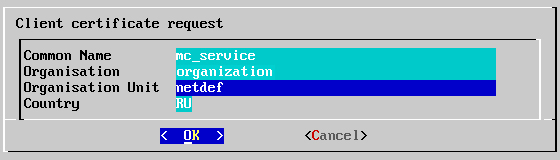

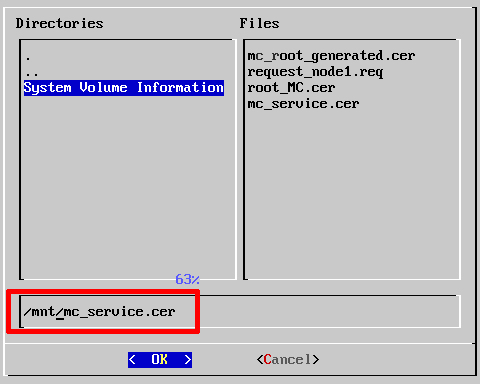

Создайте Сертификат сервисный СУ (MC Service Certificate). Учтите,

что корневой сертификат уже должен быть сформирован, также необходима внешняя

гамма:

-

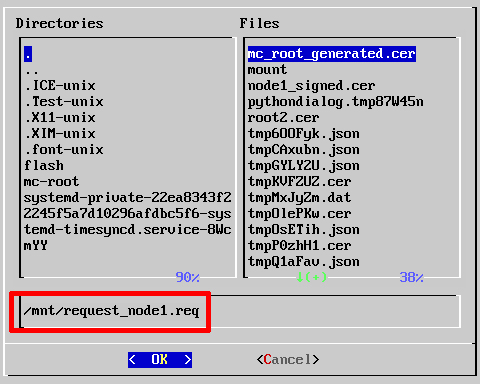

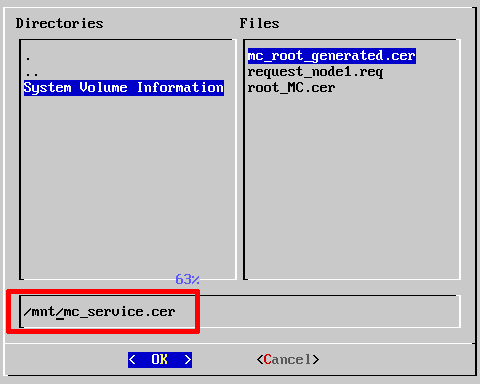

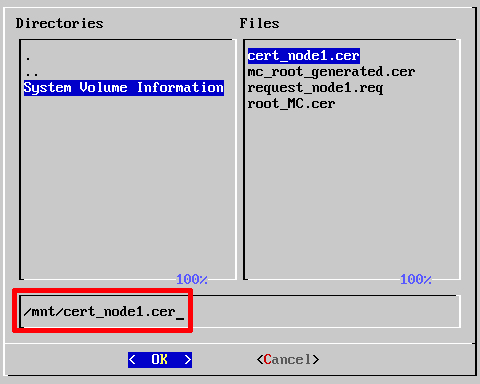

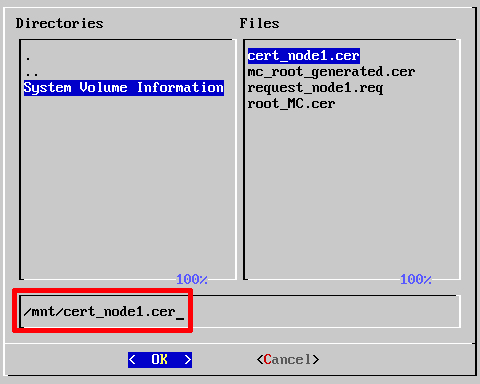

Подпишите запрос на Сертификат Узла NGate (Node Management Server

Certificate) и экспортируйте полученный Сертификат на внешний

носитель информации:

Важное замечание: Помните, что созданный сертификат должен быть записан именно на тот Узел NGate, на котором и был сформирован запрос на сертификат, поэтому выбирайте имя Сертификата так, чтобы было понятно для какого Узла данный сертификат предназначен!

-

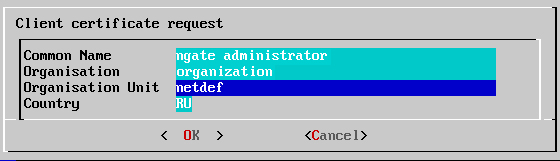

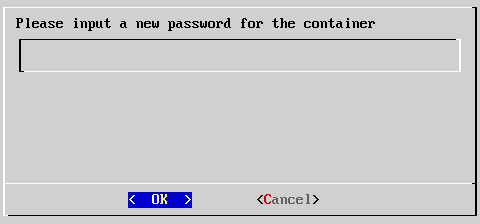

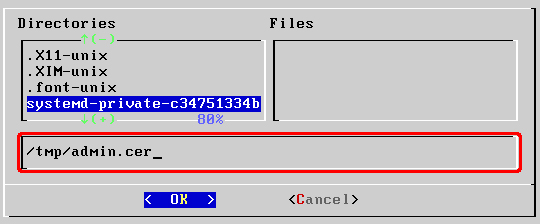

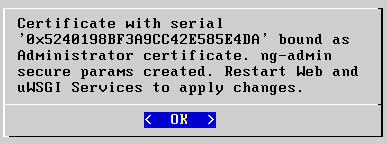

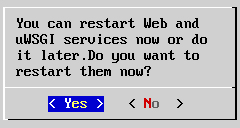

Создайте Сертификат Администратора (Administrator certificate),

будет использована часть внешней гаммы:

-

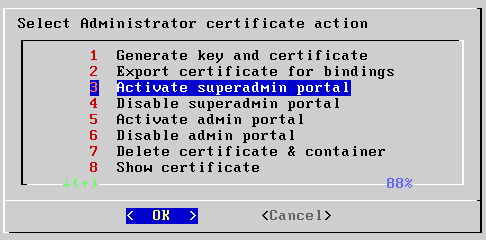

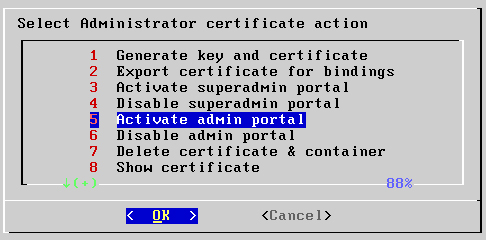

В шлюзе NGate реализована

возможность работы администраторов с разными ролями, кроме суперадминистратора

(ng-admin) так же возможно организовать доступ для администраторов с

ролями (подробнее см. Настройка управления доступом на основе ролей (RBAC)).

: Активация портала суперадминистратора является обязательной для доступа в веб-интерфейс СУ. Портал администраторов с ролями (admin portal) нужно активировать, если планируется их использование.

-

На внешнем носителе информации должны быть в итоге записаны:

- файл Корневого сертификата (MC Root Certificate);

- файлы Сертификата Узлов NGate (Node Management Server Certificate), полученные подписанием Запросов на сертификат Узла;

- контейнер ключа и сертификат Администратора (Administrator Certificate);

- файл Сервисного сертификата СУ (MC Service Certificate) для привязки к Узлам NGate.

Если записаны все нужные файлы, то отключите внешний носитель. - Подключите и примонтируйте внешний носитель информации с сертификатами к Узлу NGate (в данном примере директория монтажа: /mnt).

-

Импортируйте Корневой сертификат СУ (MC Root Certificate) на Узел NGate

с внешнего носителя:

-

Импортируйте сертификат Узла NGate:

-

Выполните привязку Сертификата сервисного СУ (MC Service

Certificate) к Узлу NGate:

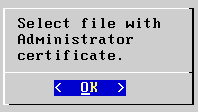

- Подключите внешний носитель информации с сертификатами к компьютеру АРМ Администратора.

- Загрузите и установите программу СКЗИ «КриптоПро CSP», если ранее данная программа не установлена на АРМ Администратора.

- Установите Корневой сертификат СУ (при необходимости и промежуточный) сертификата на АРМ Администратора.

- Установите Сертификат Администратора из контейнера открытого ключа с внешнего носителя.

- Не забудьте создать сервисные ключи, если это не было сделано до настройки инфраструктуры PKI.