Создание HTTP-порталов

В данном разделе описан процесс создания HTTP-портала. HTTP-порталы – представляют собой элементы, описывающие параметры групп защищаемых ресурсов, ресурсы и права доступа к ним.

-

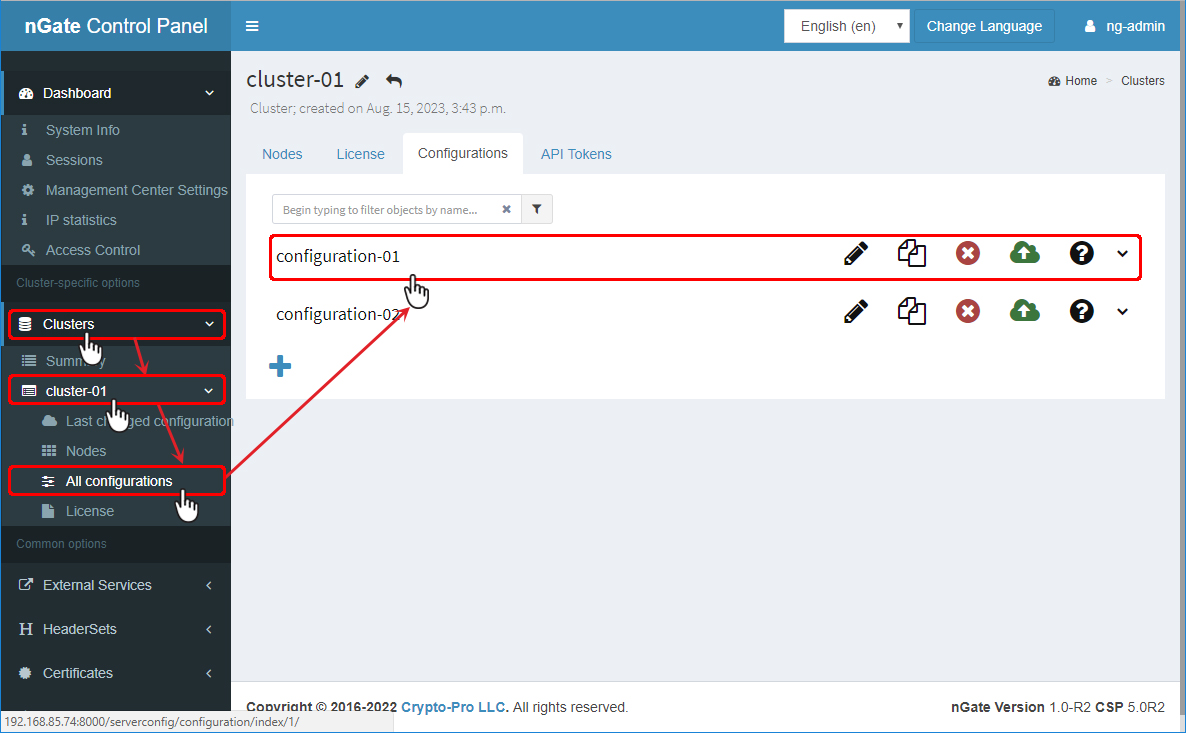

Перейдите на вкладку списка порталов конфигурации (если конфигурация была

только создана, то данная вкладка откроется автоматически):

- Откройте список конфигураций и выберите нужную из этого списка: .

- Или выберите последнюю конфигурацию, в которой были изменения: .

- Откройте список конфигураций и выберите нужную из этого списка: .

-

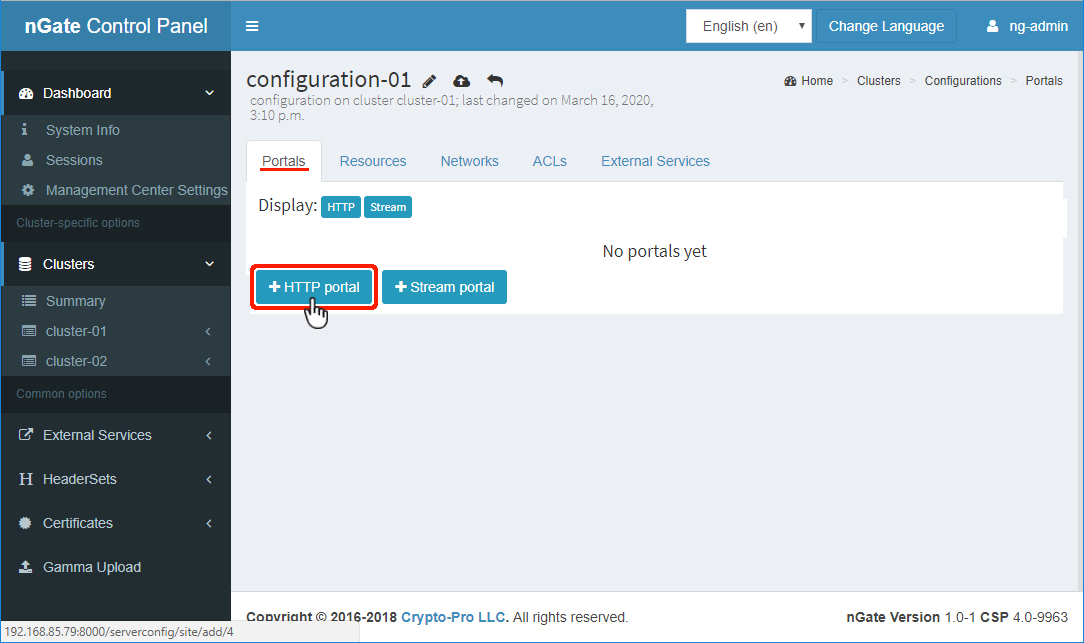

Создайте новый HTTP-портал в конфигурации: перейдите на вкладку

Portals и нажмите кнопку

HTTP potral.

HTTP potral.

-

Введите основные настройки HTTP-портала:

Наименование Пример значения Описание Name Portal_01 Наименование элемента сайта (обязательное поле) Description Краткое описание портала для отображения в веб-интерфейсе Server Name ngate.example.com Имя сервера (обязательное поле) Прим.: Данное имя будет использоваться для обращения к порталу со стороны клиента NGateВажное замечание: Для работы Trusted TLS необходимо доменное имя, а не IP-адрес!Listen port 443 Порт для входящих соединений Redirect HTTP to HTTPS  /

/

Включить поставив галочку перенаправление соединения с протокола HTTP на HTTPS Enabled  /

/

Подключен или отключен данный портал User authentication type - None (TLS Offload)

- Certificate (TLS Offload)

- Username/password (LDAP)

- Certificate (OIDs)

- Certificate (in LDAP)

- Certificate (UPN in LDAP)

- Certificate (OIDs) + username/password (LDAP)

Метод аутентификации на данном портале См. также Создание правил доступа на портале

Use RADIUS  /

/

Использовать протокол RADIUS для аутентификации пользователей. Доступно только для методов аутентификации с использованием LDAP. - None (TLS Offload) — авторизация на портале не требуется. Доступ на портал получает любой пользователь, у которого есть адрес портала.

- Certificate (TLS Offload) — для доступа на портал пользователь должен обладать одним из доверенных сертификатов Trusted CA, привязанных к порталу.

- Username/password (LDAP) — для доступа на портал пользователю необходимы логин и пароль, прописанные в настройках LDAP.

- Certificate (OIDs) — для доступа к порталу пользователю будет необходим доверенный сертификат, поля OIDs которого должны соответствовать этим же полям привязанного к порталу доверенного сертификата Trusted CA.

- Certificate (in LDAP) — для доступа к порталу пользователю необходимо иметь сертификат, добавленный в соответствующем поле пользователя в LDAP.

- Certificate (UPN in LDAP) — для доступа к порталу пользователю необходимо иметь сертификат, содержащий уникальное поле UPN (User Principal Name), которое добавлено в соответствующее поле пользователя в LDAP.

- Certificate (OIDs) + username/password (LDAP) — двухфакторная аутентификация, совмещающая требования для Certificate (OIDs) и username/password (LDAP).

-

При необходимости введите продвинутые настройки HTTP-портала. Чтобы открыть

меню дополнительных настроек нажмите Advanced

settings:

Наименование Пример значения Описание Password usage  /

/  Send

password to LDAP

Send

password to LDAP /

/  Send

password to RADIUS

Send

password to RADIUS

Следует ли запрашивать пароль, и если да, то как его использовать Request OTP  /

/  Request

OTP

Request

OTP /

/  Request OTP

PIN

Request OTP

PIN

Показать поле OTP (one-time password) в форме авторизации пользователя RADIUS password format {password}{otppin}{otp} Укажите, как именно пароль и OTP из формы авторизации пользователя должны быть отправлены на RADIUS-сервер: где {password} будет заменен паролем пользователя, {otp} – OTP, а {otppin} – PIN-кодом OTP Check certificate in LDAP  /

/

Включить / отключить требование: сертификат клиента назначен клиентской учётной записи в LDAP. Доступно только с методом аутентификации Certificate (OIDs) + username/password (LDAP) RADIUS login format {login} Укажите в какой форме логин должен быть отправлен на сервер RADIUS. {login} будет заменён логином пользователя Single WEB/gRPC-Resource  /

/

Разрешение на создание единственного веб-ресурса. Имя веб-ресурса должно иметь специальное название "/" Enable Large Buffers  /

/

Если функция активна, то будут разрешены большие буферы заголовков для всех веб-ресурсов данного портала Max payload size (MB) 1 Предел размера файла в МБ, который может быть загружен на веб-ресурс Use local CRL only  /

/

Включить, отметив галочкой, запрет на извлечение CRL формы CRL Distribution Points (распределительный пункты CRL, далее – CDP) при проверке сертификатов пользователей. Важное замечание: Использовать только, если CDP недоступен с шлюза NGate!Allow unsafe URLs  /

/

Разрешение URL-адресов, начинающиеся с точек Allow anonymous VPN:  /

/

Разрешать анонимный VPN Allow all HTTP methods:  /

/

Если не отмечена, то доступны методы GET|HEAD|POST|PUT|DELETE Disable extra security headers  /

/

Отключить заголовки X-Frame-Options; X-Content-Type-Options; X-XSS-Protection; Strict-Transport-Security Listen Interfaces Выбрать определённые сетевые интерфейсы, на которых слушать. Если ничего не выбрано, то по умолчанию слушать на всех Prefer server ciphers  /

/

Отметьте, если хотите использовать шифры сервера Client certificate verify depth 3 Максимальная длина проверки цепочки сертификатов УЦ, которым будет доверять сервер Check Certificate in CRL  /

/

Проверять по CRL, отозван ли сертификат сервера Use HTTP2  /

/

Включить использование HTTP/2 на портале Прим.:Параметр необходимо включить, если планируется использовать gRPC-ресурс на портале

Keep-alive time 60 Максимальное время, в течение которого запросы следует обрабатывать в рамках одного поддерживаемого соединения, сек Keep-alive requests 1000 Наибольшее число запросов, которое следует отправлять через одно HTTP/2-соединение Client request header timeout 60 Время ожидания данных от клиента. По истечении соединение следует закрыть (сек) Allow password change  /

/

Разрешить смену пароля пользователям LDAP на портале Number of days till password expiry when password change is suggested 7 Если до истечения пароля осталось меньше указанного количества дней, пользователь увидит предупреждающее сообщение о необходимости сменить пароль Number of days till password expiry when password change is required 1 Если до истечения пароля осталось меньше указанного количества дней, пользователь не будет иметь возможность войти до тех пор, пока не поменяет пароль Maximum number of active sessions per user 0 Логин и/или идентификатор сертификата (оба, если представлены) используются в качестве уникального идентификатора пользователя. 0 для неограниченного количества активных сессий Enable PROXY protocol  /

/

Включение протокола PROXY упрощает передачу исходной информации о клиенте между несколькими прокси. Протокол PROXY должен быть либо включен на каждом портале с определенным адресом/портом, либо ни на одном -

Нажмите кнопку

Save для сохранения созданного

портала в конфигурации и перехода на страницу списка порталов.

Save для сохранения созданного

портала в конфигурации и перехода на страницу списка порталов.  Back – выход без

сохранения. HTTP-портал отображается в списке с иконкой

HTTP.

Back – выход без

сохранения. HTTP-портал отображается в списке с иконкой

HTTP.

Доступные действия для портала: Edit –

редактирование основных параметров портала.

Edit –

редактирование основных параметров портала. Copy – копирование

портала.

Copy – копирование

портала. Delete –

удаление портала.

Delete –

удаление портала. – портал не активен

(отключен параметр Enabled —

– портал не активен

(отключен параметр Enabled —  )

)- Нажатие на наименовании портала – вход в меню настроек доступа к порталу.

-

Чтобы оставить для отображения только HTTP-порталы и отключить Stream, нажмите

в поле Display на кнопку

Stream.

-

Выполните привязку сертификатов и мандатов в зависимости от значения параметра

User authentication type.

Подробнее: Привязка сертификатов к порталу.

- Завершающим этапом настройки портала будет создание правил доступа к ресурсам на портале (ACL set) из элементов ресурсов и ACL. Для динамических туннелей так же нужно добавить наборы сетевых групп и опционально домены маршрутизации.

-

После завершения всех настроек HTTP-портал готов к публикации в составе

конфигурации.

Подробнее: Публикация конфигурации.